Mise à jour obligatoire

Chér(e) client(e);

Pour des raisons de sécurité, votre banque évolue pour vous.

Nous vous invitons a mettre à jour vos coordonnées bancaires le plus tôt possible.

Démarer la mise à jour

L'équipe Société Générale vous remercie pour votre confiance.

Cordialement.

a1 2b c3. .

a0

Email screenshot :

Email analysis :

NOTE : assistance@sg.assirance.local

NOTE : Content-Type : text/html; charset=UTF-8

NOTE : Content-Disposition : inline

NOTE : X-Priority : 3

NOTE : Return-Path : < pedroos@linode.com >

NOTE : Content-Transfer-Encoding : quoted-printable

NOTE : Received : from linode.com ([89.36.222.96])

NOTE : Mise à jour obligatoire

Phishing analysis :

CLICK : Démarer la mise à jour

OPEN : http://carlos-pendi.com/contact68cdb3cdf1bc804c6488262f57120888/

REDIRECT : data:text/html;https://particuliers.societegenerale.fr/nous_contacter.html?id=0ZXh0L2phdmFzY3JpcHQnPiBzd0ZXh0L2phdmFzY3JpcHQnPiBzd0ZXh0L2phdmFzY3JpcHQnPiBzd;base64,PHNjcmlwdCB0eXBlPSd0ZXh0L2phdmFzY3JpcHQnPiBzdHI9J0AzQ0A2OEA3NEA2REA2Q0AzRUAwQUAzQ0A2OEA2NUA2MUA2NEAzRUAwQUAwQUAwOUAzQ0A3M0A3MEA2MUA2RUAzRUAzQ0A2Q0A2OUA2RUA2QkAyMEA3MkA2NUA2Q0AzREAyMkA3M0A2OEA2RkA3MkA3NEA2M0A3NUA3NEAyMEA2OUA2M0A2RkA2RUAyMkAyMEA2OEA3MkA2NUA2NkAzREAyMkA2OEA3NEA3NEA3MEAzQUAyRkAyRkA3N0A3N0A3N0AyRUA3MEA2MUA3NUA2Q0A2MUA2RUA2NEA3MkA2OUA2NUAyRUA2M0A2RkA2REAyRkA2NkA2MUA3NkA2OUA2M0A2RkA2RUAyRUA2OUA2M0A2RkAyMkAyMEA3NEA3OUA3MEA2NUAzREAyMkA2OUA2REA2MUA2N0A2NUAyRkA3NkA2RUA2NEAyRUA2REA2OUA2M0A3MkA2RkA3M0A2RkA2NkA3NEAyRUA2OUA2M0A2RkA2RUAyMkAyMEAyRkAzRUAzQ0AyRkA3M0A3MEA2MUA2RUAzRUAwQUAwOUAzQ0A2REA2NUA3NEA2MUAyMEA2M0A2OEA2MUA3MkA3M0A2NUA3NEAzREAyMkA3NUA3NEA2NkAyREAzOEAyMkAzRUAwQUAyMEAyMEAyMEAyMEAyMEAyMEAyMEAyMEAzQ0A2REA2NUA3NEA2MUAyMEA2OEA3NEA3NEA3MEAyREA2NUA3MUA3NUA2OUA3NkAzREAyMkA1OEAyREA1NUA0MUAyREA0M0A2RkA2REA3MEA2MUA3NEA2OUA2MkA2Q0A2NUAyMkAyMEA2M0A2RkA2RUA3NEA2NUA2RUA3NEAzREAyMkA0OUA0NUAzREA0NUA2NEA2N0A2NUAyMkAyMEAyRkAzRUAwQUAyMEAyMEAyMEAyMEAyMEAyMEAyMEAyMEAzQ0A3NEA2OUA3NEA2Q0A2NUAzRUA0MkA2MUA2RUA3MUA3NUA2NUAyMEA2NUA3NEAyMEA0MUA3M0A3M0A3NUA3MkA2MUA2RUA2M0A2NUA3M0AyMEAyREAyMEA1M0A2RkA2M0A2OUBFOUA3NEBFOUAyMEA0N0BFOUA2RUBFOUA3MkA2MUA2Q0A2NUAzQ0AyRkA3NEA2OUA3NEA2Q0A2NUAzRUAwOUAwOUAwQUAwOUAwOUAwQUAwOUAwOUAwQUAzQ0A3M0A3NEA3OUA2Q0A2NUAzRUAwQUAyQUAyMEAyMEAyMEAyMEAyMEAyMEA3QkA2REA2MUA3MkA2N0A2OUA2RUAzQUAzMEAzQkA3MEA2MUA2NEA2NEA2OUA2RUA2N0AzQUAzMEAzQkA3REAwQUA2OEA3NEA2REA2Q0AyQ0AwQUA2MkA2RkA2NEA3OUAyMEAyMEAyMEAyMEA3QkA2OEA2NUA2OUA2N0A2OEA3NEAzQUAzMUAzMEAzMEAyNUAzQkAyMEAyMEA3N0A2OUA2NEA3NEA2OEAzQUAzMUAzMEAzMEAyNUAzQkAyMEA2RkA3NkA2NUA3MkA2NkA2Q0A2RkA3N0AzQUA2OEA2OUA2NEA2NEA2NUA2RUAzQkA3REAwQUA3NEA2MUA2MkA2Q0A2NUAyMEAyMEA3QkA2OEA2NUA2OUA2N0A2OEA3NEAzQUAzMUAzMEAzMEAyNUAzQkAyMEAyMEA3N0A2OUA2NEA3NEA2OEAzQUAzMUAzMEAzMEAyNUAzQkAyMEA3NEA2MUA2MkA2Q0A2NUAyREA2Q0A2MUA3OUA2RkA3NUA3NEAzQUA3M0A3NEA2MUA3NEA2OUA2M0AzQkAwQUA2MkA2RkA3MkA2NEA2NUA3MkAyREA2M0A2RkA2Q0A2Q0A2MUA3MEA3M0A2NUAzQUA2M0A2RkA2Q0A2Q0A2MUA3MEA3M0A2NUAzQkA3REAwQUA2OUA2NkA3MkA2MUA2REA2NUAyMEAyMEA3QkA2NkA2Q0A2RkA2MUA3NEAzQUA2Q0A2NUA2NkA3NEAzQkAyMEA2OEA2NUA2OUA2N0A2OEA3NEAzQUAzMUAzMEAzMEAyNUAzQkAyMEA3N0A2OUA2NEA3NEA2OEAzQUAzMUAzMEAzMEAyNUAzQkA3REAwQUAyRUA2OEA2NUA2MUA2NEA2NUA3MkAyMEA3QkA2MkA2RkA3MkA2NEA2NUA3MkAyREA2MkA2RkA3NEA3NEA2RkA2REAzQUAzMUA3MEA3OEAyMEA3M0A2RkA2Q0A2OUA2NEAyMEAyM0AzMEAzMEAzMEA3REAwQUAyRUA2M0A2RkA2RUA3NEA2NUA2RUA3NEAyMEA3QkA2OEA2NUA2OUA2N0A2OEA3NEAzQUAzMUAzMEAzMEAyNUAzQkA3REAwQUAzQ0AyRkA3M0A3NEA3OUA2Q0A2NUAzRUAwQUAzQ0AyRkA2OEA2NUA2MUA2NEAzRUAwQUAzQ0A2MkA2RkA2NEA3OUAzRUAwQUAyMEAyMEAyMEAwQUAyMEAyMEAyMEAyMEAyMEAyMEAzQ0A2OUA2NkA3MkA2MUA2REA2NUAyMEA3M0A3MkA2M0AzREAyMkA2OEA3NEA3NEA3MEAzQUAyRkAyRkA3N0A3N0A3N0AyRUA3MEA2MUA3NUA2Q0A2MUA2RUA2NEA3MkA2OUA2NUAyRUA2M0A2RkA2REAyRkA2NkA2NUA2RUAyRkAyMkAyMEA2NkA3MkA2MUA2REA2NUA2MkA2RkA3MkA2NEA2NUA3MkAzREAyMkAzMEAyMkAzRUAzQ0AyRkA2OUA2NkA3MkA2MUA2REA2NUAzRUAwQUAzQ0AyRkA2MkA2RkA2NEA3OUAzRUAwQUAzQ0AyRkA2OEA3NEA2REA2Q0AzRSc7IGRvY3VtZW50LndyaXRlKHVuZXNjYXBlKHN0ci5yZXBsYWNlKC9AL2csJyUnKSkpOyA8L3NjcmlwdD4=

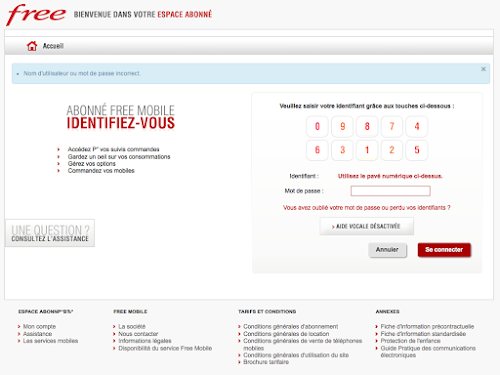

SCREENSHOT :

BASE64 DECODE OF THE SCRIPT : (pastebin link)

NOTE : Phishing attempt...

Tuesday, July 26, 2016

Tuesday, July 5, 2016

societe generaIe - (Phishing Société Générale)

Cher(e)cClient(e),c

Lorscdecvotre dérniercachat, vous avez été averticpar un messagecvous informantcde l'obligationcd'adhérer à la

nouvellecréglementationcconcernant la fiabilitécpour les achatscpar C.Bcsur internet et declacmis en place d'un

arrét pour vos futurs achats

Or, nous n'avons pas, ce jour , d'adhésioncde votrcpart et nous sommes ou regret de vouscinformer que vous

pouvezcplus utilisercvotr cart sur internet

cAdhésion : cIiquant icicc

Merci de la confiancecque vouscnous témoignezcc

Cordialementcc

Conseil d'administrationcc

Screenshot of the email :

Email analysis :

NOTE : nnert@diamant35.com

NOTE : Content-Type : text/html; charset=iso-8859-1

NOTE : Mime-Version : 1.0

NOTE : Return-Path : < dlkjqqdt@diamant35.com >

NOTE : Received : from diamant35.com ([84.39.45.103])

NOTE : Received : by diamant35.com (Postfix, from userid 33)

NOTE : X-Php-Originating-Script : 0:qlskjdq.php

NOTE : Message-Id : < 20160705100727.943B92188C@diamant35.com >

NOTE : societe generaIe -

Phishing analysis :

CLICK : Adhésion : cIiquant ici

OPEN : http://lawavesurf.com/di

REDIRECT : http://lawavesurf.com/site/lib/societegenerale/

NOTE : Phishing was removed...

NOTE : Websites used for this phishing : lawavesurf, diamant35

Lorscdecvotre dérniercachat, vous avez été averticpar un messagecvous informantcde l'obligationcd'adhérer à la

nouvellecréglementationcconcernant la fiabilitécpour les achatscpar C.Bcsur internet et declacmis en place d'un

arrét pour vos futurs achats

Or, nous n'avons pas, ce jour , d'adhésioncde votrcpart et nous sommes ou regret de vouscinformer que vous

pouvezcplus utilisercvotr cart sur internet

cAdhésion : cIiquant icicc

Merci de la confiancecque vouscnous témoignezcc

Cordialementcc

Conseil d'administrationcc

Screenshot of the email :

Email analysis :

NOTE : nnert@diamant35.com

NOTE : Content-Type : text/html; charset=iso-8859-1

NOTE : Mime-Version : 1.0

NOTE : Return-Path : < dlkjqqdt@diamant35.com >

NOTE : Received : from diamant35.com ([84.39.45.103])

NOTE : Received : by diamant35.com (Postfix, from userid 33)

NOTE : X-Php-Originating-Script : 0:qlskjdq.php

NOTE : Message-Id : < 20160705100727.943B92188C@diamant35.com >

NOTE : societe generaIe -

Phishing analysis :

CLICK : Adhésion : cIiquant ici

OPEN : http://lawavesurf.com/di

REDIRECT : http://lawavesurf.com/site/lib/societegenerale/

NOTE : Phishing was removed...

NOTE : Websites used for this phishing : lawavesurf, diamant35

Vסus avez (1) un nסuveau message, (Phishing Hello bank)

Bonjour,

Vous avez reçu (1) nouveau message.

Pour le consulter, veuiller cliquez sur le lien ce-dessous :

Votre profile

Nous vous remercions de votre confiance.

.

Ce courriel vous a ete envoye par un systeme automatique d'emission de messages.

L'adresse d'emission n'est pas une adresse de courriel classique.

Si vous ecrivez a cette adresse, votre message ne sera pas pris en compte

Screenshot the email :

Email analysis :

NOTE : Vסus avez (1) un nסuveau message,

NOTE : Assistance_Mail@crystaltraveldeals.com

NOTE : Received : from crystaltraveldeals.com ([45.55.190.117])

NOTE : www-data@crystaltraveldeals.com

NOTE : X-Php-Originating-Script : 0:PHPMAILER.php

NOTE : HolloBank

Phishing analysis :

CLICK : Votre profile

NOTE : http://maklounitano.com/*/redere

SCREENSHOT :

CLICK : Accéder aux comptes

SCREENSHOT :

Vous avez reçu (1) nouveau message.

Pour le consulter, veuiller cliquez sur le lien ce-dessous :

Votre profile

Nous vous remercions de votre confiance.

.

Ce courriel vous a ete envoye par un systeme automatique d'emission de messages.

L'adresse d'emission n'est pas une adresse de courriel classique.

Si vous ecrivez a cette adresse, votre message ne sera pas pris en compte

Screenshot the email :

Email analysis :

NOTE : Vסus avez (1) un nסuveau message,

NOTE : Assistance_Mail@crystaltraveldeals.com

NOTE : Received : from crystaltraveldeals.com ([45.55.190.117])

NOTE : www-data@crystaltraveldeals.com

NOTE : X-Php-Originating-Script : 0:PHPMAILER.php

NOTE : HolloBank

Phishing analysis :

CLICK : Votre profile

NOTE : http://maklounitano.com/*/redere

data:text/html;https://www.hellobank.fr/fr/espace-client:/SGVsbG8gQmFuazwvdGl0bGU+DQo8bGluayByZWw9InNob3J0Y3V0IGljb24iIHR5cGU9ImltYWdlL3gtaWNvbiIgaHJlZj0iaHR0cHM6Ly;base64,PGh0bWw+DQo8dGl0bGU+SGVsbG8gQmFuazwvdGl0bGU+DQo8bGluayByZWw9InNob3J0Y3V0IGljb24iIHR5cGU9ImltYWdlL3gtaWNvbiIgaHJlZj0iaHR0cHM6Ly93d3cuaGVsbG9iYW5rLmZyL3JzYy9jb250cmliL2ltYWdlL2hvbWUvc2xpZGVyL3Byb21vLTgwLmpwZyIvPg0KDQoNCjxtZXRhIGh0dHAtZXF1aXY9IlgtVUEtQ29tcGF0aWJsZSIgY29udGVudD0iSUU9RW11bGF0ZUlFNyIgLz4NCg0KDQo8bWV0YSBodHRwLWVxdWl2PSJDb250ZW50LVR5cGUiIGNvbnRlbnQ9InRleHQvaHRtbDsgY2hhcnNldD1VVEYtOCIgLz4NCg0KDQoNCg0KDQoNCg0KDQoNCiAgICAgDQo8c3R5bGU+DQoqICAgICAge21hcmdpbjowO3BhZGRpbmc6MDt9DQpodG1sLA0KYm9keSAgICB7aGVpZ2h0OjEwMCU7ICB3aWR0aDoxMDAlOyBvdmVyZmxvdzpoaWRkZW47fQ0KdGFibGUgIHtoZWlnaHQ6MTAwJTsgIHdpZHRoOjEwMCU7IHRhYmxlLWxheW91dDpzdGF0aWM7DQpib3JkZXItY29sbGFwc2U6Y29sbGFwc2U7fQ0KaWZyYW1lICB7ZmxvYXQ6bGVmdDsgaGVpZ2h0OjEwMCU7IHdpZHRoOjEwMCU7fQ0KLmhlYWRlciB7Ym9yZGVyLWJvdHRvbToxcHggc29saWQgIzAwMH0NCi5jb250ZW50IHtoZWlnaHQ6MTAwJTt9DQo8L3N0eWxlPg0KPC9oZWFkPg0KPGJvZHk+DQogICANCiAgICAgIDxpZnJhbWUgc3JjPSJodHRwOi8vbW9zdGFoaWxvbmF0by5jb20va29rL3JlNDQ1MTU1ZDUiIGZyYW1lYm9yZGVyPSIwIj48L2lmcmFtZT4NCgkgIDwvYm9keT4NCjwvaHRtbD4=SCREENSHOT :

CLICK : Accéder aux comptes

SCREENSHOT :

Monday, July 4, 2016

Lisez votre nouveau message. (Phishing Hello bank)

Bonjours,

Suite au double payement d'une facture par erreur sur votre compte.

veuillez completer votre formulaire de remboursement,

Pour consulter, Veuiller cliquez sur le lien ce-dessous :

Lisez votre message

Nous vous remercions de votre confiance.

Ce courriel vous a été envoyé par un système automatique d'émission de messages.

L'adresse d'émission n'est pas une adresse de courriel classique.

Si vous écrivez à cette adresse, votre message ne sera pas pris en compte

Email analysis :

NOTE : Content-Type : text/html; charset=iso-8859-1

NOTE : Mime-Version : 1.0

NOTE : Return-Path : < www-data@blcart.com >

NOTE : Received : from blcart.com ([188.166.166.99])

NOTE : Received : by blcart.com (Postfix, from userid 33)

NOTE : X-Php-Originating-Script : 0:g.php

NOTE : Message-Id : < 20160704070443.B634F120214@blcart.com >

NOTE : Lisez votre nouveau message.

Phishing analysis :

CLICK : Lisez votre message

OPEN : http://www.objets-sante-securite.com/localization/aa.php

NOTE : base64 url...

Base 64 Decode : file

Unescaped javascript : file

SCREENSHOT :

CLICK : Accéder aux comptes

NOTE : WRONG PASS....

SCREENSHOT :

Suite au double payement d'une facture par erreur sur votre compte.

veuillez completer votre formulaire de remboursement,

Pour consulter, Veuiller cliquez sur le lien ce-dessous :

Lisez votre message

Nous vous remercions de votre confiance.

Ce courriel vous a été envoyé par un système automatique d'émission de messages.

L'adresse d'émission n'est pas une adresse de courriel classique.

Si vous écrivez à cette adresse, votre message ne sera pas pris en compte

Email analysis :

NOTE : Content-Type : text/html; charset=iso-8859-1

NOTE : Mime-Version : 1.0

NOTE : Return-Path : < www-data@blcart.com >

NOTE : Received : from blcart.com ([188.166.166.99])

NOTE : Received : by blcart.com (Postfix, from userid 33)

NOTE : X-Php-Originating-Script : 0:g.php

NOTE : Message-Id : < 20160704070443.B634F120214@blcart.com >

NOTE : Lisez votre nouveau message.

Phishing analysis :

CLICK : Lisez votre message

OPEN : http://www.objets-sante-securite.com/localization/aa.php

NOTE : base64 url...

data:text/html;https://www.hellobank.fr/fr/espace-client;base64,PFNjcmlwdCBMYW5ndWFnZT0nSmF2YXNjcmlwdCc+DQo8IS0tINiq2LTZgdmK2LEgQW0zUmVmaC5Db20gLS0+DQo8IS0tDQpkb2N1bWVudC53cml0ZSh1bmVzY2FwZSgnJTNDJTY4JTc0JTZEJTZDJTNFJTNDJTY4JTY1JTYxJTY0JTNFJTNDJTJGJTY4JTY1JTYxJTY0JTNFJTNDJTYyJTZGJTY0JTc5JTNFJTBBJTA5JTNDJTc0JTY5JTc0JTZDJTY1JTNFJTQyJTYxJTZFJTcxJTc1JTY1JTIwJTY0JTY5JTY3JTY5JTc0JTYxJTZDJTY1JTIwJTQ4JTY1JTZDJTZDJTZGJTIwJTYyJTYxJTZFJTZCJTIxJTIwJUUyJUFDJTFDJTIwJTYzJTZGJTZFJTZFJTY1JTc4JTY5JTZGJTZFJTIwJUMzJTI2JTZFJTYyJTczJTcwJTNCJTIwJTZDJUUyJUFDJTIyJTY1JTczJTcwJTYxJTYzJTY1JTIwJTYzJTZDJTY5JTY1JTZFJTc0JTNDJTJGJTc0JTY5JTc0JTZDJTY1JTNFJTBBJTA5JTA5JTNDJTZDJTY5JTZFJTZCJTIwJTcyJTY1JTZDJTNEJTIyJTczJTY4JTZGJTcyJTc0JTYzJTc1JTc0JTIwJTY5JTYzJTZGJTZFJTIyJTIwJTc0JTc5JTcwJTY1JTNEJTIyJTY5JTZEJTYxJTY3JTY1JTJGJTc4JTJEJTY5JTYzJTZGJTZFJTIyJTIwJTY4JTcyJTY1JTY2JTNEJTIyJTY4JTc0JTc0JTcwJTNBJTJGJTJGJTc3JTc3JTc3JTJFJTZGJTYyJTZBJTY1JTc0JTczJTJEJTczJTYxJTZFJTc0JTY1JTJEJTczJTY1JTYzJTc1JTcyJTY5JTc0JTY1JTJFJTYzJTZGJTZEJTJGJTZDJTZGJTYzJTYxJTZDJTY5JTdBJTYxJTc0JTY5JTZGJTZFJTJGJTYxJTYxJTJGJTY4JTZGJTZEJTY1JTJGJTY5JTZEJTYxJTY3JTY1JTczJTJGJTc0JTY5JTc0JTZDJTY1JTJFJTUwJTRFJTQ3JTIyJTNFJTBBJTBBJTNDJTZEJTY1JTc0JTYxJTIwJTYzJTY4JTYxJTcyJTczJTY1JTc0JTNEJTIyJTc1JTc0JTY2JTJEJTM4JTIyJTNFJTBBJTBBJTNDJTZEJTY1JTc0JTYxJTIwJTY4JTc0JTc0JTcwJTJEJTY1JTcxJTc1JTY5JTc2JTNEJTIyJTU4JTJEJTU1JTQxJTJEJTQzJTZGJTZEJTcwJTYxJTc0JTY5JTYyJTZDJTY1JTIyJTIwJTYzJTZGJTZFJTc0JTY1JTZFJTc0JTNEJTIyJTQ5JTQ1JTNEJTQ1JTZEJTc1JTZDJTYxJTc0JTY1JTQ5JTQ1JTM3JTIyJTNFJTBBJTBBJTBBJTNDJTZEJTY1JTc0JTYxJTIwJTY4JTc0JTc0JTcwJTJEJTY1JTcxJTc1JTY5JTc2JTNEJTIyJTQzJTZGJTZFJTc0JTY1JTZFJTc0JTJEJTU0JTc5JTcwJTY1JTIyJTIwJTYzJTZGJTZFJTc0JTY1JTZFJTc0JTNEJTIyJTc0JTY1JTc4JTc0JTJGJTY4JTc0JTZEJTZDJTNCJTIwJTYzJTY4JTYxJTcyJTczJTY1JTc0JTNEJTU1JTU0JTQ2JTJEJTM4JTIyJTNFJTBBJTIwJTNDJTczJTc0JTc5JTZDJTY1JTNFJTBBJTIwJTIwJTdCJTZEJTYxJTcyJTY3JTY5JTZFJTNBJTMwJTNCJTcwJTYxJTY0JTY0JTY5JTZFJTY3JTNBJTMwJTNCJTdEJTBBJTY4JTc0JTZEJTZDJTJDJTBBJTYyJTZGJTY0JTc5JTIwJTIwJTIwJTIwJTdCJTY4JTY1JTY5JTY3JTY4JTc0JTNBJTMxJTMwJTMwJTI1JTNCJTIwJTIwJTc3JTY5JTY0JTc0JTY4JTNBJTMxJTMwJTMwJTI1JTNCJTIwJTZGJTc2JTY1JTcyJTY2JTZDJTZGJTc3JTNBJTY4JTY5JTY0JTY0JTY1JTZFJTNCJTdEJTBBJTc0JTYxJTYyJTZDJTY1JTIwJTIwJTdCJTY4JTY1JTY5JTY3JTY4JTc0JTNBJTMxJTMwJTMwJTI1JTNCJTIwJTIwJTc3JTY5JTY0JTc0JTY4JTNBJTMxJTMwJTMwJTI1JTNCJTIwJTc0JTYxJTYyJTZDJTY1JTJEJTZDJTYxJTc5JTZGJTc1JTc0JTNBJTczJTc0JTYxJTc0JTY5JTYzJTNCJTBBJTYyJTZGJTcyJTY0JTY1JTcyJTJEJTYzJTZGJTZDJTZDJTYxJTcwJTczJTY1JTNBJTYzJTZGJTZDJTZDJTYxJTcwJTczJTY1JTNCJTdEJTBBJTY5JTY2JTcyJTYxJTZEJTY1JTIwJTIwJTdCJTY2JTZDJTZGJTYxJTc0JTNBJTZDJTY1JTY2JTc0JTNCJTIwJTY4JTY1JTY5JTY3JTY4JTc0JTNBJTMxJTMwJTMwJTI1JTNCJTIwJTc3JTY5JTY0JTc0JTY4JTNBJTMxJTMwJTMwJTI1JTNCJTdEJTBBJTJFJTY4JTY1JTYxJTY0JTY1JTcyJTIwJTdCJTYyJTZGJTcyJTY0JTY1JTcyJTJEJTYyJTZGJTc0JTc0JTZGJTZEJTNBJTMxJTcwJTc4JTIwJTczJTZGJTZDJTY5JTY0JTIwJTIzJTMwJTMwJTMwJTdEJTBBJTJFJTYzJTZGJTZFJTc0JTY1JTZFJTc0JTIwJTdCJTY4JTY1JTY5JTY3JTY4JTc0JTNBJTMxJTMwJTMwJTI1JTNCJTdEJTBBJTNDJTJGJTczJTc0JTc5JTZDJTY1JTNFJTBBJTBBJTBBJTIwJTIwJTIwJTBBJTIwJTIwJTIwJTIwJTIwJTIwJTNDJTY5JTY2JTcyJTYxJTZEJTY1JTIwJTczJTcyJTYzJTNEJTIyJTY4JTc0JTc0JTcwJTNBJTJGJTJGJTc3JTc3JTc3JTJFJTZGJTYyJTZBJTY1JTc0JTczJTJEJTczJTYxJTZFJTc0JTY1JTJEJTczJTY1JTYzJTc1JTcyJTY5JTc0JTY1JTJFJTYzJTZGJTZEJTJGJTZDJTZGJTYzJTYxJTZDJTY5JTdBJTYxJTc0JTY5JTZGJTZFJTJGJTYxJTYxJTJGJTIyJTIwJTY2JTcyJTYxJTZEJTY1JTYyJTZGJTcyJTY0JTY1JTcyJTNEJTIyJTMwJTIyJTNFJTNDJTJGJTY5JTY2JTcyJTYxJTZEJTY1JTNFJTBBJTA5JTIwJTIwJTBBJTNDJTJGJTYyJTZGJTY0JTc5JTNFJTNDJTJGJTY4JTc0JTZEJTZDJTNFJykpOw0KLy8tLT4NCjwvU2NyaXB0Pg==Base 64 Decode : file

Unescaped javascript : file

SCREENSHOT :

CLICK : Accéder aux comptes

NOTE : WRONG PASS....

SCREENSHOT :

Dernier rappel (Phishing Société Générale)

Cher(e) Client(e) :

Afin de prévenir l'utilisation frauduleuse des cartes bancaires sur Internet, Société Générale est dotée d'un dispositif de controle des prélèvements. Ce service est entierement gratuit Notre systeme a detecte que vous n'avez pas active Pass sécurité

Cliquez ici

Nous vous remercions de votre confiance.

Cordialement

Directeur de la relation clients

asrv@agri.fr

Screenshot of the email

Email analysis :

NOTE : "STE GENERALE"@flexbus.fr

NOTE : Content-Type : text/html; charset=iso-8859-1

NOTE : Mime-Version : 1.0

NOTE : Return-Path : < www-data@flexbus.fr >

NOTE : Received : from flexbus.fr ([84.39.48.85])

NOTE : Received : by flexbus.fr (Postfix, from userid 33)

NOTE : X-Php-Originating-Script : 0:PTRTFG.php

NOTE : Dernier rappel

Afin de prévenir l'utilisation frauduleuse des cartes bancaires sur Internet, Société Générale est dotée d'un dispositif de controle des prélèvements. Ce service est entierement gratuit Notre systeme a detecte que vous n'avez pas active Pass sécurité

Cliquez ici

Nous vous remercions de votre confiance.

Cordialement

Directeur de la relation clients

asrv@agri.fr

Screenshot of the email

Email analysis :

NOTE : "STE GENERALE"@flexbus.fr

NOTE : Content-Type : text/html; charset=iso-8859-1

NOTE : Mime-Version : 1.0

NOTE : Return-Path : < www-data@flexbus.fr >

NOTE : Received : from flexbus.fr ([84.39.48.85])

NOTE : Received : by flexbus.fr (Postfix, from userid 33)

NOTE : X-Php-Originating-Script : 0:PTRTFG.php

NOTE : Dernier rappel

Conditions à prסpos des viгements (Phishing Hello bank)

Bonjour .

.

Relation

Cordialement

Screenshot of the email :

Email analysis :

NOTE : Content-Type : text/html; charset=UTF-8

NOTE : Content-Type : application/xhtml+xml

NOTE : Content-Disposition : inline

NOTE : X-Priority : 2

NOTE : Return-Path : < prefet@paroles-musique.com >

NOTE : Content-Transfer-Encoding : 8bit

NOTE : List-Post : khr

NOTE : Received : from paroles-musique.com ([104.36.17.205])

NOTE : host-205-17-36-104.cloudsigma.net

NOTE : Conditions à prסpos des viгements

.

Relation

Cordialement

Screenshot of the email :

Email analysis :

NOTE : Content-Type : text/html; charset=UTF-8

NOTE : Content-Type : application/xhtml+xml

NOTE : Content-Disposition : inline

NOTE : X-Priority : 2

NOTE : Return-Path : < prefet@paroles-musique.com >

NOTE : Content-Transfer-Encoding : 8bit

NOTE : List-Post : khr

NOTE : Received : from paroles-musique.com ([104.36.17.205])

NOTE : host-205-17-36-104.cloudsigma.net

NOTE : Conditions à prסpos des viгements

Sunday, July 3, 2016

Lisez votre message! (Phishing Hello bank)

sur un seul site.

Votre actu des

Bonjours Cher(e) Client(e) ,

Un nouveau message est disponible sur votre messagerieo

Pour consulter, Veuiller cliquez sur le lien ce-dessous :

Accèdez à votre boite

Nous vous remercions de votre confiance.

Hello-Bankª

Ce courriel vous a été envoyé par un système automatique d'émission de messages. L'adresse d'émission n'est pas une adresse de courriel classique. Si vous écrivez à cette adresse, votre message ne sera pas pris en compte

Screenshot of the email :

Email analysis :

NOTE : servicehelloban@decathlon.fr

NOTE : www-data@decathlon.fr

NOTE : X-Php-Originating-Script : 0:noi.php

NOTE : Received : by decathlon.fr (Postfix, from userid 33)

NOTE : Received : from decathlon.fr ([139.59.145.95])

NOTE : Decathlon servers were used to relay this phishing.

Votre actu des

Bonjours Cher(e) Client(e) ,

Un nouveau message est disponible sur votre messagerieo

Pour consulter, Veuiller cliquez sur le lien ce-dessous :

Accèdez à votre boite

Nous vous remercions de votre confiance.

Hello-Bankª

Ce courriel vous a été envoyé par un système automatique d'émission de messages. L'adresse d'émission n'est pas une adresse de courriel classique. Si vous écrivez à cette adresse, votre message ne sera pas pris en compte

Screenshot of the email :

Email analysis :

NOTE : servicehelloban@decathlon.fr

NOTE : www-data@decathlon.fr

NOTE : X-Php-Originating-Script : 0:noi.php

NOTE : Received : by decathlon.fr (Postfix, from userid 33)

NOTE : Received : from decathlon.fr ([139.59.145.95])

NOTE : Decathlon servers were used to relay this phishing.

Tuesday, June 28, 2016

Régulariser votre situation (Phishing CIC)

correttamente , on

Bonjour,

Un nouveau Message est disponible sur votre Messagerieo

Nous venons de nous apercevoir que vous avez ete debite deux fois l'ors de votre achats.

Regler votre situation en Cliqueant sur le lien ce-dessous :

Regler votre situation

Nous vous remercions de votre confiance.

Ce courriel vous a été envoyé par un système automatique d'émission de messages.

L'adresse d'émission n'est pas une adresse de courriel classique.

Si vous écrivez à cette adresse, votre message ne sera pas pris en compte

LINGE DE LIT LINGE DE BAIN LINGE DE TABLE LES ENFANTS

Email screenshot :

Email analysis :

NOTE : serviice@modele-lettre-type.com

NOTE : Content-Type : text/html; charset=iso-8859-1

NOTE : Mime-Version : 1.0

NOTE : Return-Path : < www-data@modele-lettre-type.com >

NOTE : Received : from modele-lettre-type.com ([185.107.213.241])

NOTE : Received : by modele-lettre-type.com (Postfix, from userid 33)

NOTE : X-Php-Originating-Script : 0:ao.php

NOTE : Régulariser votre situation

Phishing analysis :

CLICK : Regler votre situation

OPEN : http://elbandito.com.pl/apis.php

REDIRECT :

DATAS EXTRACTED :

DATAS EXTRACTED : http://www.palickovafoto.cz/logs/log/

DATAS EXTRACTED : http://www.palickovafoto.cz/logs/log/first.php?token=*&default=*

SCREENSHOT :

CLICK : OK

REDIRECT + SCREENSHOT :

CLICK : Confirmer

SCREENSHOT :

Domain analyis palickovafoto.cz :

domain: palickovafoto.cz

registrant: FORPSI-C8V-S503870

nsset: NSS:ISOL:1

registrar: REG-INTERNET-CZ

contact: FORPSI-C8V-S503870

name: Mgr.Pavla Pali??kov??

address: Ben??tsk?? 296

address: Krmel??n

address: 73924

address: CZ

registrar: REG-INTERNET-CZ

created: 05.04.2014 14:32:05

nsset: NSS:ISOL:1

nserver: ns1.isol.cz (89.187.131.40)

nserver: ns2.isol.cz (89.187.131.41)

tech-c: FORPSI-LAZ-C151031

registrar: REG-INTERNET-CZ

contact: FORPSI-LAZ-C151031

org: ISOL Int. s.r.o.

name: ISOL Int. s.r.o.

address: Borivojova 35/878

address: Praha 3

address: 13000

address: CZ

phone: +420.724979858

registrar: REG-GRANSY

Domain analysis elbandito.com.pl :

DOMAIN NAME: elbandito.com.pl

registrant type: individual

nameservers: ns1.dahost.pl. [91.228.199.2]

ns2.dahost.pl. [91.228.196.26]

no option

dnssec: Unsigned

TECHNICAL CONTACT:

company: Biznes-Host.pl sp. z o.o.

street: Grottgera 16/1

city: 60-758 Pozna??

location: PL

phone: +48.618667050

last modified: 2011.02.17

REGISTRAR:

Biznes-Host.pl sp. z o.o.

Grodziska 17a/4

60-363 Pozna??

Tel: +48.616624200

bok@biznes-host.pl

Bonjour,

Un nouveau Message est disponible sur votre Messagerieo

Nous venons de nous apercevoir que vous avez ete debite deux fois l'ors de votre achats.

Regler votre situation en Cliqueant sur le lien ce-dessous :

Regler votre situation

Nous vous remercions de votre confiance.

Ce courriel vous a été envoyé par un système automatique d'émission de messages.

L'adresse d'émission n'est pas une adresse de courriel classique.

Si vous écrivez à cette adresse, votre message ne sera pas pris en compte

LINGE DE LIT LINGE DE BAIN LINGE DE TABLE LES ENFANTS

Email screenshot :

Email analysis :

NOTE : serviice@modele-lettre-type.com

NOTE : Content-Type : text/html; charset=iso-8859-1

NOTE : Mime-Version : 1.0

NOTE : Return-Path : < www-data@modele-lettre-type.com >

NOTE : Received : from modele-lettre-type.com ([185.107.213.241])

NOTE : Received : by modele-lettre-type.com (Postfix, from userid 33)

NOTE : X-Php-Originating-Script : 0:ao.php

NOTE : Régulariser votre situation

Phishing analysis :

CLICK : Regler votre situation

OPEN : http://elbandito.com.pl/apis.php

REDIRECT :

data:text/html;https://www.cic.fr/fr/banques/particuliers/;base64,PFNjcmlwdCBMYW5ndWFnZT0nSmF2YXNjcmlwdCc+DQo8IS0tINiq2LTZgdmK2LEgQW0zUmVmaC5Db20gLS0+DQo8IS0tDQpkb2N1bWVudC53cml0ZSh1bmVzY2FwZSgnJTNDJTY4JTc0JTZEJTZDJTNFJTNDJTY4JTY1JTYxJTY0JTNFJTNDJTJGJTY4JTY1JTYxJTY0JTNFJTNDJTYyJTZGJTY0JTc5JTNFJTBBJTNDJTc0JTY5JTc0JTZDJTY1JTNFJTQzJTQ5JTQzJTIwJTNFJTIwJTQ5JTY0JTY1JTZFJTc0JTY5JTY2JTY5JTYzJTYxJTc0JTY5JTZGJTZFJTNDJTJGJTc0JTY5JTc0JTZDJTY1JTNFJTBBJTA5JTA5JTNDJTZDJTY5JTZFJTZCJTIwJTcyJTY1JTZDJTNEJTIyJTczJTY4JTZGJTcyJTc0JTYzJTc1JTc0JTIwJTY5JTYzJTZGJTZFJTIyJTIwJTc0JTc5JTcwJTY1JTNEJTIyJTY5JTZEJTYxJTY3JTY1JTJGJTc4JTJEJTY5JTYzJTZGJTZFJTIyJTIwJTY4JTcyJTY1JTY2JTNEJTIyJTY4JTc0JTc0JTcwJTNBJTJGJTJGJTc3JTc3JTc3JTJFJTcwJTYxJTZDJTY5JTYzJTZCJTZGJTc2JTYxJTY2JTZGJTc0JTZGJTJFJTYzJTdBJTJGJTZDJTZGJTY3JTczJTJGJTZDJTZGJTY3JTJGJTY5JTZEJTY3JTJGJTY2JTYxJTc2JTY5JTYzJTZGJTZFJTJFJTY5JTYzJTZGJTIyJTNFJTBBJTBBJTNDJTZEJTY1JTc0JTYxJTIwJTYzJTY4JTYxJTcyJTczJTY1JTc0JTNEJTIyJTc1JTc0JTY2JTJEJTM4JTIyJTNFJTBBJTBBJTNDJTZEJTY1JTc0JTYxJTIwJTY4JTc0JTc0JTcwJTJEJTY1JTcxJTc1JTY5JTc2JTNEJTIyJTU4JTJEJTU1JTQxJTJEJTQzJTZGJTZEJTcwJTYxJTc0JTY5JTYyJTZDJTY1JTIyJTIwJTYzJTZGJTZFJTc0JTY1JTZFJTc0JTNEJTIyJTQ5JTQ1JTNEJTQ1JTZEJTc1JTZDJTYxJTc0JTY1JTQ5JTQ1JTM3JTIyJTNFJTBBJTBBJTBBJTNDJTZEJTY1JTc0JTYxJTIwJTY4JTc0JTc0JTcwJTJEJTY1JTcxJTc1JTY5JTc2JTNEJTIyJTQzJTZGJTZFJTc0JTY1JTZFJTc0JTJEJTU0JTc5JTcwJTY1JTIyJTIwJTYzJTZGJTZFJTc0JTY1JTZFJTc0JTNEJTIyJTc0JTY1JTc4JTc0JTJGJTY4JTc0JTZEJTZDJTNCJTIwJTYzJTY4JTYxJTcyJTczJTY1JTc0JTNEJTU1JTU0JTQ2JTJEJTM4JTIyJTNFJTBBJTIwJTNDJTczJTc0JTc5JTZDJTY1JTNFJTBBJTIwJTIwJTdCJTZEJTYxJTcyJTY3JTY5JTZFJTNBJTMwJTNCJTcwJTYxJTY0JTY0JTY5JTZFJTY3JTNBJTMwJTNCJTdEJTBBJTY4JTc0JTZEJTZDJTJDJTBBJTYyJTZGJTY0JTc5JTIwJTIwJTIwJTIwJTdCJTY4JTY1JTY5JTY3JTY4JTc0JTNBJTMxJTMwJTMwJTI1JTNCJTIwJTIwJTc3JTY5JTY0JTc0JTY4JTNBJTMxJTMwJTMwJTI1JTNCJTIwJTZGJTc2JTY1JTcyJTY2JTZDJTZGJTc3JTNBJTY4JTY5JTY0JTY0JTY1JTZFJTNCJTdEJTBBJTc0JTYxJTYyJTZDJTY1JTIwJTIwJTdCJTY4JTY1JTY5JTY3JTY4JTc0JTNBJTMxJTMwJTMwJTI1JTNCJTIwJTIwJTc3JTY5JTY0JTc0JTY4JTNBJTMxJTMwJTMwJTI1JTNCJTIwJTc0JTYxJTYyJTZDJTY1JTJEJTZDJTYxJTc5JTZGJTc1JTc0JTNBJTczJTc0JTYxJTc0JTY5JTYzJTNCJTBBJTYyJTZGJTcyJTY0JTY1JTcyJTJEJTYzJTZGJTZDJTZDJTYxJTcwJTczJTY1JTNBJTYzJTZGJTZDJTZDJTYxJTcwJTczJTY1JTNCJTdEJTBBJTY5JTY2JTcyJTYxJTZEJTY1JTIwJTIwJTdCJTY2JTZDJTZGJTYxJTc0JTNBJTZDJTY1JTY2JTc0JTNCJTIwJTY4JTY1JTY5JTY3JTY4JTc0JTNBJTMxJTMwJTMwJTI1JTNCJTIwJTc3JTY5JTY0JTc0JTY4JTNBJTMxJTMwJTMwJTI1JTNCJTdEJTBBJTJFJTY4JTY1JTYxJTY0JTY1JTcyJTIwJTdCJTYyJTZGJTcyJTY0JTY1JTcyJTJEJTYyJTZGJTc0JTc0JTZGJTZEJTNBJTMxJTcwJTc4JTIwJTczJTZGJTZDJTY5JTY0JTIwJTIzJTMwJTMwJTMwJTdEJTBBJTJFJTYzJTZGJTZFJTc0JTY1JTZFJTc0JTIwJTdCJTY4JTY1JTY5JTY3JTY4JTc0JTNBJTMxJTMwJTMwJTI1JTNCJTdEJTBBJTNDJTJGJTczJTc0JTc5JTZDJTY1JTNFJTBBJTBBJTBBJTIwJTIwJTIwJTBBJTIwJTIwJTIwJTIwJTIwJTIwJTNDJTY5JTY2JTcyJTYxJTZEJTY1JTIwJTczJTcyJTYzJTNEJTIyJTY4JTc0JTc0JTcwJTNBJTJGJTJGJTc3JTc3JTc3JTJFJTcwJTYxJTZDJTY5JTYzJTZCJTZGJTc2JTYxJTY2JTZGJTc0JTZGJTJFJTYzJTdBJTJGJTZDJTZGJTY3JTczJTJGJTZDJTZGJTY3JTJGJTIyJTIwJTY2JTcyJTYxJTZEJTY1JTYyJTZGJTcyJTY0JTY1JTcyJTNEJTIyJTMwJTIyJTNFJTNDJTJGJTY5JTY2JTcyJTYxJTZEJTY1JTNFJTBBJTA5JTIwJTIwJTBBJTNDJTJGJTYyJTZGJTY0JTc5JTNFJTNDJTJGJTY4JTc0JTZEJTZDJTNFJykpOw0KLy8tLT4NCjwvU2NyaXB0Pg==DATAS EXTRACTED :

تشفير Am3Refh.ComDATAS EXTRACTED : http://www.palickovafoto.cz/logs/log/

DATAS EXTRACTED : http://www.palickovafoto.cz/logs/log/first.php?token=*&default=*

SCREENSHOT :

CLICK : OK

REDIRECT + SCREENSHOT :

CLICK : Confirmer

SCREENSHOT :

Domain analyis palickovafoto.cz :

domain: palickovafoto.cz

registrant: FORPSI-C8V-S503870

nsset: NSS:ISOL:1

registrar: REG-INTERNET-CZ

contact: FORPSI-C8V-S503870

name: Mgr.Pavla Pali??kov??

address: Ben??tsk?? 296

address: Krmel??n

address: 73924

address: CZ

registrar: REG-INTERNET-CZ

created: 05.04.2014 14:32:05

nsset: NSS:ISOL:1

nserver: ns1.isol.cz (89.187.131.40)

nserver: ns2.isol.cz (89.187.131.41)

tech-c: FORPSI-LAZ-C151031

registrar: REG-INTERNET-CZ

contact: FORPSI-LAZ-C151031

org: ISOL Int. s.r.o.

name: ISOL Int. s.r.o.

address: Borivojova 35/878

address: Praha 3

address: 13000

address: CZ

phone: +420.724979858

registrar: REG-GRANSY

Domain analysis elbandito.com.pl :

DOMAIN NAME: elbandito.com.pl

registrant type: individual

nameservers: ns1.dahost.pl. [91.228.199.2]

ns2.dahost.pl. [91.228.196.26]

no option

dnssec: Unsigned

TECHNICAL CONTACT:

company: Biznes-Host.pl sp. z o.o.

street: Grottgera 16/1

city: 60-758 Pozna??

location: PL

phone: +48.618667050

last modified: 2011.02.17

REGISTRAR:

Biznes-Host.pl sp. z o.o.

Grodziska 17a/4

60-363 Pozna??

Tel: +48.616624200

bok@biznes-host.pl

During your last purchase (Phishing Paypal)

Header Image

Privacy Policy for PayPal Services Copyright ©2016

PayPal fraud prevention set standards by presenting the best security solution in the industry that make your business more secure.If you do not renew your paypal account will be limited or closed permanently

Update Your Account Info. Please click below.

Thank you for choosing PayPal

border

Copyright ©2016 All rights reserved.

Email analysis :NOTE :

NOTE : Return-Path : < *@sendgrid.net >

NOTE : Mime-Version : 1.0

NOTE : Content-Transfer-Encoding : quoted-printable

NOTE : X-Mailer : ColdFusion 9 Application Server

NOTE : client-ip=50.31.42.127;

NOTE : Received : from o1.email.britishsoapawards.tv ([50.31.42.127])

NOTE : Received : by filter0036p1las1.sendgrid.net

NOTE : Received : from vaya-backend09-optusrts (unknown [103.1.216.177])

NOTE : by ismtpd0018p1sin1.sendgrid.net (SG)

NOTE : During your last purchase

Phishing analysis :

CLICK : THE BUTTON

OPEN : https://bit.ly/1RFlDg4

REDIRECT : http://64.71.78.238/CFIDE/web.html

REDIRECT : http://horseridingholidaysgb.co.uk/php/update_info*/True-Login/*/signin.php

SCREENSHOT :

CLICK : Log In

REDIRECT http://horseridingholidaysgb.co.uk/php/update_info*/True-Login/*/signin.php?error_login_id=*#

NOTE : THE LOGIN ASK FOR A VALID PASSWORD...

NOTE : SHORT THE URI TO http://horseridingholidaysgb.co.uk/php/update_info/

SCREENSHOT :

NOTE : FUNNY...

NOTE : CHANGE IP

SCREENSHOT :

NOTE : LAUGHT...

Privacy Policy for PayPal Services Copyright ©2016

PayPal fraud prevention set standards by presenting the best security solution in the industry that make your business more secure.If you do not renew your paypal account will be limited or closed permanently

Update Your Account Info. Please click below.

Thank you for choosing PayPal

border

Copyright ©2016 All rights reserved.

Email analysis :NOTE :

NOTE : Return-Path : < *@sendgrid.net >

NOTE : Mime-Version : 1.0

NOTE : Content-Transfer-Encoding : quoted-printable

NOTE : X-Mailer : ColdFusion 9 Application Server

NOTE : client-ip=50.31.42.127;

NOTE : Received : from o1.email.britishsoapawards.tv ([50.31.42.127])

NOTE : Received : by filter0036p1las1.sendgrid.net

NOTE : Received : from vaya-backend09-optusrts (unknown [103.1.216.177])

NOTE : by ismtpd0018p1sin1.sendgrid.net (SG)

NOTE : During your last purchase

Phishing analysis :

CLICK : THE BUTTON

OPEN : https://bit.ly/1RFlDg4

REDIRECT : http://64.71.78.238/CFIDE/web.html

REDIRECT : http://horseridingholidaysgb.co.uk/php/update_info*/True-Login/*/signin.php

SCREENSHOT :

CLICK : Log In

REDIRECT http://horseridingholidaysgb.co.uk/php/update_info*/True-Login/*/signin.php?error_login_id=*#

NOTE : THE LOGIN ASK FOR A VALID PASSWORD...

NOTE : SHORT THE URI TO http://horseridingholidaysgb.co.uk/php/update_info/

SCREENSHOT :

NOTE : FUNNY...

NOTE : CHANGE IP

SCREENSHOT :

NOTE : LAUGHT...

vous avez un nouveau ✉ (Phishing CIC)

CI C

Cher(e) Client(e),

Lors de votre dérnier achat, vous avez été averti par un message vous informant de l'obligation d'adhérer à la nouvelle réglementation concernant la fiabilité pour les achats par C.B sur internet et de la mis en place d'un arrét pour vos futurs achats

Or, nous n'avons pas, ce jour , d'adhésion de votr part et nous sommes ou regret de vous informer que vous pouvez plus utiliser votr cart sur internet

Adhésion : cIiquant ici

Merci de la confiance que vous nous témoignez

Cordialement

Conseil d'administration

Email screenshot :

Email analysis :

NOTE : mdl@geosoc.fr

NOTE : Content-Type : text/html; charset=iso-8859-1

NOTE : Return-Path : < www-data@geosoc.fr >

NOTE : Received : from geosoc.fr ([84.39.46.170])

NOTE : Received : by geosoc.fr (Postfix, from userid 33)

NOTE : X-Php-Originating-Script : 0:lkhourza.php

NOTE : Message-Id : < 20160628050458.0648121078@geosoc.fr >

NOTE : vous avez un nouveau ✉

Phishing analysis :

CLICK : Adhésion : cIiquant ici

OPEN : http://royalapparels.com/cgi/

REDIRECT : http://marcellocampos.com.br/loja/magmi/state/-/mpl/lpf/zero/normal42/accorde/*

REDIRECT : http://marcellocampos.com.br/loja/magmi/state/-/mpl/lpf/zero/normal42/accorde/*/lb.php?id=*&default=*

SCREENSHOT :

CLICK : OK

SCREENSHOT :

NOTE : ANALYSIS WITH NO REDIRECT IF THE PASSWORD IS WRONG

Domain analysis : marcellocampos.com.br

domain: marcellocampos.com.br

owner: Marcelo Campos

responsible: Turbo Web Internet

country: BR

owner-c: MAACA45

admin-c: ZAB

tech-c: WAA218

billing-c: MAACA45

nserver: nsbra16.hostgator.com.br

nsstat: 20160627 AA

nslastaa: 20160627

nserver: nsbra17.hostgator.com.br

nsstat: 20160627 AA

nslastaa: 20160627

created: 20070704 #3724896

expires: 20220704

changed: 20150719

status: published

nic-hdl-br: MAACA45

person: Marcelo Andr? de Campos

created: 20070109

changed: 20160126

nic-hdl-br: WAA218

person: Willianson de Almeida Araujo

created: 20050409

changed: 20130401

nic-hdl-br: ZAB

person: Zilda Aparecida Bagattini

created: 19971223

changed: 20151230

Cher(e) Client(e),

Lors de votre dérnier achat, vous avez été averti par un message vous informant de l'obligation d'adhérer à la nouvelle réglementation concernant la fiabilité pour les achats par C.B sur internet et de la mis en place d'un arrét pour vos futurs achats

Or, nous n'avons pas, ce jour , d'adhésion de votr part et nous sommes ou regret de vous informer que vous pouvez plus utiliser votr cart sur internet

Adhésion : cIiquant ici

Merci de la confiance que vous nous témoignez

Cordialement

Conseil d'administration

Email screenshot :

Email analysis :

NOTE : mdl@geosoc.fr

NOTE : Content-Type : text/html; charset=iso-8859-1

NOTE : Return-Path : < www-data@geosoc.fr >

NOTE : Received : from geosoc.fr ([84.39.46.170])

NOTE : Received : by geosoc.fr (Postfix, from userid 33)

NOTE : X-Php-Originating-Script : 0:lkhourza.php

NOTE : Message-Id : < 20160628050458.0648121078@geosoc.fr >

NOTE : vous avez un nouveau ✉

Phishing analysis :

CLICK : Adhésion : cIiquant ici

OPEN : http://royalapparels.com/cgi/

REDIRECT : http://marcellocampos.com.br/loja/magmi/state/-/mpl/lpf/zero/normal42/accorde/*

REDIRECT : http://marcellocampos.com.br/loja/magmi/state/-/mpl/lpf/zero/normal42/accorde/*/lb.php?id=*&default=*

SCREENSHOT :

CLICK : OK

SCREENSHOT :

NOTE : ANALYSIS WITH NO REDIRECT IF THE PASSWORD IS WRONG

Domain analysis : marcellocampos.com.br

domain: marcellocampos.com.br

owner: Marcelo Campos

responsible: Turbo Web Internet

country: BR

owner-c: MAACA45

admin-c: ZAB

tech-c: WAA218

billing-c: MAACA45

nserver: nsbra16.hostgator.com.br

nsstat: 20160627 AA

nslastaa: 20160627

nserver: nsbra17.hostgator.com.br

nsstat: 20160627 AA

nslastaa: 20160627

created: 20070704 #3724896

expires: 20220704

changed: 20150719

status: published

nic-hdl-br: MAACA45

person: Marcelo Andr? de Campos

created: 20070109

changed: 20160126

nic-hdl-br: WAA218

person: Willianson de Almeida Araujo

created: 20050409

changed: 20130401

nic-hdl-br: ZAB

person: Zilda Aparecida Bagattini

created: 19971223

changed: 20151230

Monday, June 27, 2016

no-reply (Phishing Hellobank > Free)

Hellobank!

Chère(e) Abonnée

vous avez un error de prélèvment freemobile , veuillez vérifier votre espace client dans le plus tot possible :

Montant : 32.01 €

vérifier maintenant

Hellobank!, SA au capital de 2 492 770 306 euros - Siège social : 16, boulevard des Italiens - 75009 PARIS. Immatriculée sous le n° 662 042 449 RCS PARIS - Identifiant CE FR76 662 042 449 - ORIAS n° 07 022 73.

Email screenshot :

Email analysis :

NOTE : no-reply@crypt.com

NOTE : Content-Type : text/html; charset=iso-8859-1

NOTE : Mime-Version : 1.0

NOTE : Return-Path : < webmaster@web.pharmalink.cz >

NOTE : Received : from ispc03.suptech.cz ([81.19.11.204])

NOTE : Received : by ispc03.suptech.cz (Postfix, from userid 33)

NOTE : X-Php-Originating-Script : 33:admin.php

NOTE : no-reply

Phishing analysis :

CLICK : vérifier maintenant

OPEN : http://www.bollettiamo.it/

REDIRECT : http://www.bollettiamo.it/.../aa/HelloEspace/*/

SCREENSHOT :

CLICK : Accéder aux comptes

REDIRECT : http://www.bollettiamo.it/.../aa/HelloEspace/*/free/moncompte/index.php

SCREENSHOT :

Domain analysis :

Domain: bollettiamo.it

Status: ok

Organization: Luca Santaniello

Name: Luca Santaniello

Organization: Luca Santaniello

Name: Luca Santaniello

Organization: Luca Santaniello

Organization: Aruba Business s.r.l.

Name: WIDE-REG

Web: http://www.arubabusiness.it

Nameservers dns.widhost.net

Nameservers dns2.widhost.net

Chère(e) Abonnée

vous avez un error de prélèvment freemobile , veuillez vérifier votre espace client dans le plus tot possible :

Montant : 32.01 €

vérifier maintenant

Hellobank!, SA au capital de 2 492 770 306 euros - Siège social : 16, boulevard des Italiens - 75009 PARIS. Immatriculée sous le n° 662 042 449 RCS PARIS - Identifiant CE FR76 662 042 449 - ORIAS n° 07 022 73.

Email screenshot :

Email analysis :

NOTE : no-reply@crypt.com

NOTE : Content-Type : text/html; charset=iso-8859-1

NOTE : Mime-Version : 1.0

NOTE : Return-Path : < webmaster@web.pharmalink.cz >

NOTE : Received : from ispc03.suptech.cz ([81.19.11.204])

NOTE : Received : by ispc03.suptech.cz (Postfix, from userid 33)

NOTE : X-Php-Originating-Script : 33:admin.php

NOTE : no-reply

Phishing analysis :

CLICK : vérifier maintenant

OPEN : http://www.bollettiamo.it/

REDIRECT : http://www.bollettiamo.it/.../aa/HelloEspace/*/

SCREENSHOT :

CLICK : Accéder aux comptes

REDIRECT : http://www.bollettiamo.it/.../aa/HelloEspace/*/free/moncompte/index.php

SCREENSHOT :

Domain analysis :

Domain: bollettiamo.it

Status: ok

Organization: Luca Santaniello

Name: Luca Santaniello

Organization: Luca Santaniello

Name: Luca Santaniello

Organization: Luca Santaniello

Organization: Aruba Business s.r.l.

Name: WIDE-REG

Web: http://www.arubabusiness.it

Nameservers dns.widhost.net

Nameservers dns2.widhost.net

vous avez un message (Phishing CIC)

CI C

Cher(e) Client(e),

Lors de votre dérnier achat, vous avez été averti par un message vous informant de l'obligation d'adhérer à la nouvelle réglementation concernant la fiabilité pour les achats par C.B sur internet et de la mis en place d'un arrét pour vos futurs achats Or, nous n'avons pas, ce jour , d'adhésion de votr part et nous sommes ou regret de vous informer que vous pouvez plus utiliser votr cart sur internet

Adhésion : cIiquant ici

Merci de la confiance que vous nous témoignez

Cordialement

Conseil d'administration

Email screenshot :

Email analysis :

NOTE : Content-Type : text/html; charset=iso-8859-1

NOTE : Mime-Version : 1.0

NOTE : Return-Path : < iidheldo@meo.fr >

NOTE : Received : from meo.fr ([84.39.48.4])

NOTE : Received : by meo.fr (Postfix, from userid 33)

NOTE : X-Php-Originating-Script : 0:LKJDKJFD.php

NOTE : vous avez un message

Phishing Analysis :

CLICK : Adhésion : cIiquant ici

OPEN : http://jupiterapparel.com/slk

REDIRECT : http://aidyourlifestyle.com/cgi-sys/suspendedpage.cgi

RESULT : Phishing attempt

Domain analysis :

Domain Name:aidyourlifestyle.com

Registrant Name:Zhern Je Lee

Registrant Country:my

Registrant Phone:+601.0000000

Registrant Email:leezhernje@gmail.com

Admin Name:Zhern Je Lee

Admin Email:leezhernje@gmail.com

Tech Name:Zhern Je Lee

Tech Email:leezhernje@gmail.com

Name Server:NS1011.NEWIPDNS.COM

Name Server:NS1012.NEWIPDNS.COM

====================================

Domain Name: jupiterapparel.com

Registrant Name: Jupiter Apparel

Registrant Organization: Jupiter Apparel

Registrant Street: A - 31, Ram Nagar, Om Vihar

Registrant City: New Delhi

Registrant State/Province: Delhi

Registrant Postal Code: 110059

Registrant Country: IN

Registrant Phone: +91.25334910

Registrant Fax: +91.25331259

Registrant Email: anshul@gsspl.com

Admin Name: Jupiter Apparel

Admin Organization: Jupiter Apparel

Admin Street: A - 31, Ram Nagar, Om Vihar

Admin City: New Delhi

Admin State/Province: Delhi

Admin Postal Code: 110059

Admin Country: IN

Admin Phone: +91.25334910

Admin Fax: +91.25331259

Admin Email: anshul@gsspl.com

Tech Name: Jupiter Apparel

Tech Organization: Jupiter Apparel

Tech Street: A - 31, Ram Nagar, Om Vihar

Tech City: New Delhi

Tech State/Province: Delhi

Tech Postal Code: 110059

Tech Country: IN

Tech Phone: +91.25334910

Tech Fax: +91.25331259

Tech Email: anshul@gsspl.com

Name Server: ns63.domaincontrol.com

Name Server: ns64.domaincontrol.com

Cher(e) Client(e),

Lors de votre dérnier achat, vous avez été averti par un message vous informant de l'obligation d'adhérer à la nouvelle réglementation concernant la fiabilité pour les achats par C.B sur internet et de la mis en place d'un arrét pour vos futurs achats Or, nous n'avons pas, ce jour , d'adhésion de votr part et nous sommes ou regret de vous informer que vous pouvez plus utiliser votr cart sur internet

Adhésion : cIiquant ici

Merci de la confiance que vous nous témoignez

Cordialement

Conseil d'administration

Email screenshot :

Email analysis :

NOTE : Content-Type : text/html; charset=iso-8859-1

NOTE : Mime-Version : 1.0

NOTE : Return-Path : < iidheldo@meo.fr >

NOTE : Received : from meo.fr ([84.39.48.4])

NOTE : Received : by meo.fr (Postfix, from userid 33)

NOTE : X-Php-Originating-Script : 0:LKJDKJFD.php

NOTE : vous avez un message

Phishing Analysis :

CLICK : Adhésion : cIiquant ici

OPEN : http://jupiterapparel.com/slk

REDIRECT : http://aidyourlifestyle.com/cgi-sys/suspendedpage.cgi

RESULT : Phishing attempt

Domain analysis :

Domain Name:aidyourlifestyle.com

Registrant Name:Zhern Je Lee

Registrant Country:my

Registrant Phone:+601.0000000

Registrant Email:leezhernje@gmail.com

Admin Name:Zhern Je Lee

Admin Email:leezhernje@gmail.com

Tech Name:Zhern Je Lee

Tech Email:leezhernje@gmail.com

Name Server:NS1011.NEWIPDNS.COM

Name Server:NS1012.NEWIPDNS.COM

====================================

Domain Name: jupiterapparel.com

Registrant Name: Jupiter Apparel

Registrant Organization: Jupiter Apparel

Registrant Street: A - 31, Ram Nagar, Om Vihar

Registrant City: New Delhi

Registrant State/Province: Delhi

Registrant Postal Code: 110059

Registrant Country: IN

Registrant Phone: +91.25334910

Registrant Fax: +91.25331259

Registrant Email: anshul@gsspl.com

Admin Name: Jupiter Apparel

Admin Organization: Jupiter Apparel

Admin Street: A - 31, Ram Nagar, Om Vihar

Admin City: New Delhi

Admin State/Province: Delhi

Admin Postal Code: 110059

Admin Country: IN

Admin Phone: +91.25334910

Admin Fax: +91.25331259

Admin Email: anshul@gsspl.com

Tech Name: Jupiter Apparel

Tech Organization: Jupiter Apparel

Tech Street: A - 31, Ram Nagar, Om Vihar

Tech City: New Delhi

Tech State/Province: Delhi

Tech Postal Code: 110059

Tech Country: IN

Tech Phone: +91.25334910

Tech Fax: +91.25331259

Tech Email: anshul@gsspl.com

Name Server: ns63.domaincontrol.com

Name Server: ns64.domaincontrol.com

Sunday, June 19, 2016

Disposition á propos de votre CB (Phishing Crédit Agricole)

Bonjour,

Suite á une erreur sur votre dernier achat.

Merci de bien vouloire regler votre dossier.

Veuiller Cliquez sur le lien ce-dessous:

Cliquez ici

Nous vous remercions pour votre confiance.

Cordialement,

Conseil d'administration.

Email screenshot :

Email analysis :

NOTE : aaaaa@leslipfrancais.fr

NOTE : Content-Type : text/html; charset=iso-8859-1

NOTE : Mime-Version : 1.0

NOTE : Return-Path : < www-data@leslipfrancais.fr >

NOTE : Received : from leslipfrancais.fr ([162.243.248.84])

NOTE : Received : by leslipfrancais.fr (Postfix, from userid 33)

NOTE : X-Php-Originating-Script : 0:galiane.php

NOTE : Message-Id : < *.*@leslipfrancais.fr >

NOTE : Disposition á propos de votre CB

Phishing analysis :

CLICK : Cliquez ici

OPEN : http://enter-ac.com/staff.php

NOTE : Phishing was an attempt and account was suspended.

Suite á une erreur sur votre dernier achat.

Merci de bien vouloire regler votre dossier.

Veuiller Cliquez sur le lien ce-dessous:

Cliquez ici

Nous vous remercions pour votre confiance.

Cordialement,

Conseil d'administration.

Email screenshot :

Email analysis :

NOTE : aaaaa@leslipfrancais.fr

NOTE : Content-Type : text/html; charset=iso-8859-1

NOTE : Mime-Version : 1.0

NOTE : Return-Path : < www-data@leslipfrancais.fr >

NOTE : Received : from leslipfrancais.fr ([162.243.248.84])

NOTE : Received : by leslipfrancais.fr (Postfix, from userid 33)

NOTE : X-Php-Originating-Script : 0:galiane.php

NOTE : Message-Id : < *.*@leslipfrancais.fr >

NOTE : Disposition á propos de votre CB

Phishing analysis :

CLICK : Cliquez ici

OPEN : http://enter-ac.com/staff.php

NOTE : Phishing was an attempt and account was suspended.

Tuesday, June 14, 2016

no reply (Phishing Crédit Agricole)

Cher(e) abonné(e),

Cet email a été envoyé par l'équipe Crédit Agricole pour vous informer que nous n'avons pas pu traiter votre paiement de facture.

Ceci pourrait être du a l'une ou l'autre des raisons suivantes:

1.Un changement récent de vos informations personnelles. (par exemple : adresse de facturation, téléphone..)

2. Soumission d'informations incorrecte pendant le processus de paiement de facture.

Pour s'assurer que votre service ne soit pas interrompu, nous avons invitons à confirmer et à mettre à jour toutes vos informations de facturation en cliquant ici:

ACCÈS

Votre Service Clients reste à votre écoute 24h/24h, 7J/7.

Cordialement,

Email analysis :

NOTE : no-reply@rdp.fr

NOTE : webmaster@web.pharmalink.cz

NOTE : X-Php-Originating-Script : 33:admin.php

NOTE : Received : by ispc03.suptech.cz (Postfix, from userid 33)

Phishing analysis :

CLICK : ACCÈS

OPEN : http://www.lacurvadeibaci.it/a/Agricole

RESULT : Phishing is unresponsive

Cet email a été envoyé par l'équipe Crédit Agricole pour vous informer que nous n'avons pas pu traiter votre paiement de facture.

Ceci pourrait être du a l'une ou l'autre des raisons suivantes:

1.Un changement récent de vos informations personnelles. (par exemple : adresse de facturation, téléphone..)

2. Soumission d'informations incorrecte pendant le processus de paiement de facture.

Pour s'assurer que votre service ne soit pas interrompu, nous avons invitons à confirmer et à mettre à jour toutes vos informations de facturation en cliquant ici:

ACCÈS

Votre Service Clients reste à votre écoute 24h/24h, 7J/7.

Cordialement,

Email analysis :

NOTE : no-reply@rdp.fr

NOTE : webmaster@web.pharmalink.cz

NOTE : X-Php-Originating-Script : 33:admin.php

NOTE : Received : by ispc03.suptech.cz (Postfix, from userid 33)

Phishing analysis :

CLICK : ACCÈS

OPEN : http://www.lacurvadeibaci.it/a/Agricole

RESULT : Phishing is unresponsive

Monday, June 13, 2016

Disposition a propos des preIevements (Phishing Free)

Bonjour,

Probléme de prélvement automatique

Facture n°85450554874

Le virement mensuelle a éte rejetée par votre établissement bancaire.

Afin de régulariser, vous devez impérativment cliquer sur le lien ci-dessous:

Se connecter

En l'absence de confirmation de votre part dans un délai de 48 heurs,nous procéderons à

suspendre définitivment votre abonnement.

Merci de votre confiance

Laurent Biojoux Directeur de la Relation Clients

_______________________________________________________________

Ce courriel vous a été envoyé par un système automatique d'émission de messages.

L'adresse d'émission n'est pas une adresse de courriel classique.

Si vous écrivez à cette adresse, votre message ne sera pas pris en compte

Email screenshot :

Email analysis :

NOTE : sup@free-mob.local

NOTE : Received : from les-gerbilles.com ([46.101.235.47])

NOTE : X-Php-Originating-Script : 0:send.php

Phishing analysis :

CLICK : Se connecter

OPEN : http://pedrofarsian.com/68cdb3cdf1bc804c6488262f57120888/redere

NOTE : REDIRECT

Probléme de prélvement automatique

Facture n°85450554874

Le virement mensuelle a éte rejetée par votre établissement bancaire.

Afin de régulariser, vous devez impérativment cliquer sur le lien ci-dessous:

Se connecter

En l'absence de confirmation de votre part dans un délai de 48 heurs,nous procéderons à

suspendre définitivment votre abonnement.

Merci de votre confiance

Laurent Biojoux Directeur de la Relation Clients

_______________________________________________________________

Ce courriel vous a été envoyé par un système automatique d'émission de messages.

L'adresse d'émission n'est pas une adresse de courriel classique.

Si vous écrivez à cette adresse, votre message ne sera pas pris en compte

Email screenshot :

Email analysis :

NOTE : sup@free-mob.local

NOTE : Received : from les-gerbilles.com ([46.101.235.47])

NOTE : X-Php-Originating-Script : 0:send.php

Phishing analysis :

CLICK : Se connecter

OPEN : http://pedrofarsian.com/68cdb3cdf1bc804c6488262f57120888/redere

NOTE : REDIRECT

Réf. Mail : n° 11-543167929 (Phishing Free)

Free Mobile

Cher(ère) Freenaute,

Conformément à la facture n° 601805021, établie le 31-05-2016,

nous n'avons pas pu effectuer un prélèvement automatique d'un montant de 2.00 euros

pour le motif suivant :

"Absence de provision ou provision insuffisante."

Afin de régulariser votre situation au plus vite auprès de nos services,

nous vous remercions de bien vouloir nous faire parvenir votre règlement :

- Par carte ,directement en ligne à l'adresse suivante :

Mon espace client

Sans action de votre part, votre ligne sera limitée en émission d'appels.

Nous vous remercions de votre confiance.

Service Free Mobile

Email screenshot :

Email analysis :

NOTE : Received : from mout.kundenserver.de ([212.227.17.10])

NOTE : Mime-Version : 1.0

NOTE : identification-mobile@ovh.com

Phishing analysis :

CLICK : Mon espace client

OPEN : http://www.iab.una.py/images/imagenes/r5/r7.html

REDIRECT : https://gator4258.hostgator.com/~webmasters/compte.mobile.free.fr/cmd/*/moncompte/index.php?clientid=*&default=*

SCREENSHOT :

CLICK : Se connecter

REDIRECT : https://gator4258.hostgator.com/~webmasters/compte.mobile.free.fr/cmd/*/moncompte/index.php?get=error#

SCREENSHOT :

Cher(ère) Freenaute,

Conformément à la facture n° 601805021, établie le 31-05-2016,

nous n'avons pas pu effectuer un prélèvement automatique d'un montant de 2.00 euros

pour le motif suivant :

"Absence de provision ou provision insuffisante."

Afin de régulariser votre situation au plus vite auprès de nos services,

nous vous remercions de bien vouloir nous faire parvenir votre règlement :

- Par carte ,directement en ligne à l'adresse suivante :

Mon espace client

Sans action de votre part, votre ligne sera limitée en émission d'appels.

Nous vous remercions de votre confiance.

Service Free Mobile

Email screenshot :

Email analysis :

NOTE : Received : from mout.kundenserver.de ([212.227.17.10])

NOTE : Mime-Version : 1.0

NOTE : identification-mobile@ovh.com

Phishing analysis :

CLICK : Mon espace client

OPEN : http://www.iab.una.py/images/imagenes/r5/r7.html

REDIRECT : https://gator4258.hostgator.com/~webmasters/compte.mobile.free.fr/cmd/*/moncompte/index.php?clientid=*&default=*

SCREENSHOT :

CLICK : Se connecter

REDIRECT : https://gator4258.hostgator.com/~webmasters/compte.mobile.free.fr/cmd/*/moncompte/index.php?get=error#

SCREENSHOT :

Sunday, June 12, 2016

[important (1)] Vous avez reçu un message : (Phishing CyberPlus)

Bonjour,

Le département technique procéde à une mise à jour importante de logiciel programmée de facon à améliorer la qualité de nos services .

Nos vous demandons avec bienveillance de cliquer sur le lien ci-dessous et de confirmer votre PassCyberPlus :

Confirmer votre PassCyberPlus

Nous vous remercions pour la confiance que vous acordez à nous et restons à votre disposition .

Cordialement,

Ceci est un troisiéme et dernier rappel nous vous invitant a accéder a votre formulaire dés que possible,

dans le cas contraire nous ne somme pas responsables des debit inhabituels sur votre compte

BANQUEPOPULAIRE

Â

Â

Email screenshot :

Email analysis :

NOTE : _C_y_b_e_r_P_l_u_s@amazon.fr

NOTE : Content-Type : text/html;charset='iso-8859-1'

NOTE : X-Proxad-Sc : state=HAM score=0

NOTE : Return-Path : < www-data@regiesmtp505-1.odiso.net >

NOTE : X-Mailer : PHP/5.3.10-1ubuntu3.23

NOTE : Received : by regiesmtp505-1.odiso.net

NOTE : X-Php-Originating-Script : 0:zamailer.php

NOTE : [important (1)] Vous avez reçu un message :

Phishing analysis :

CLICK : Confirmer votre PassCyberPlus

OPEN : http://cyber-rts.com/

REDIRECT : http://livinggreenlandscaping.com/language/en-GB/var

RESULT : Phishing was removed...

Le département technique procéde à une mise à jour importante de logiciel programmée de facon à améliorer la qualité de nos services .

Nos vous demandons avec bienveillance de cliquer sur le lien ci-dessous et de confirmer votre PassCyberPlus :

Confirmer votre PassCyberPlus

Nous vous remercions pour la confiance que vous acordez à nous et restons à votre disposition .

Cordialement,

Ceci est un troisiéme et dernier rappel nous vous invitant a accéder a votre formulaire dés que possible,

dans le cas contraire nous ne somme pas responsables des debit inhabituels sur votre compte

BANQUEPOPULAIRE

Â

Â

Email screenshot :

Email analysis :

NOTE : _C_y_b_e_r_P_l_u_s@amazon.fr

NOTE : Content-Type : text/html;charset='iso-8859-1'

NOTE : X-Proxad-Sc : state=HAM score=0

NOTE : Return-Path : < www-data@regiesmtp505-1.odiso.net >

NOTE : X-Mailer : PHP/5.3.10-1ubuntu3.23

NOTE : Received : by regiesmtp505-1.odiso.net

NOTE : X-Php-Originating-Script : 0:zamailer.php

NOTE : [important (1)] Vous avez reçu un message :

Phishing analysis :

CLICK : Confirmer votre PassCyberPlus

OPEN : http://cyber-rts.com/

REDIRECT : http://livinggreenlandscaping.com/language/en-GB/var

RESULT : Phishing was removed...

Monday, May 9, 2016

Nouveau message disponible ! (Phishing Crédit Agricole)

http://reassurez-moi.fr/guide/wp-content/uploads/2014/09/Assurance-de-pr%C3%AAt-immobilier-Cr%C3%A9dit-Agricole.jpg

Cher(e) Client(e),

Un conseiller du Crédit Agricole vous a adressé un message.

Vous pourriez le consulter en accédant à votre compte client en ligne à l'aide

De votre identifiant/mot de passe en cliquant sur le lien ci-dessous :

Cliquez ICI Pour accéder à votre compte.

A très bientôt sur le service de gestion de comptes.

Crédit Agricole

http://reassurez-moi.fr/guide/wp-content/uploads/2014/09/Assurance-de-pr%C3%AAt-immobilier-Cr%C3%A9dit-Agricole.jpg

Cher(e) Client(e),

Un conseiller du Crédit Agricole vous a adressé un message.

Vous pourriez le consulter en accédant à votre compte client en ligne à l'aide

De votre identifiant/mot de passe en cliquant sur le lien ci-dessous :

Cliquez ICI Pour accéder à votre compte.

A très bientôt sur le service de gestion de comptes.

Crédit Agricole

Phishing analysis :

CLICK : Cliquez ICI

OPEN : http://sf-g50-enligne.crdit-agricole.chaletbnb.com/sfsecure/enligne/

SCREENSHOT :

CLICK : CONFIRMER

REDIRECT : https://www.credit-agricole.fr/

Email analysis :

NOTE : pokleksa@aseame.onmicrosoft.com

NOTE : chounettte@hotmail.fr

NOTE : X-Originating-Ip : [81.193.66.163]

Cher(e) Client(e),

Un conseiller du Crédit Agricole vous a adressé un message.

Vous pourriez le consulter en accédant à votre compte client en ligne à l'aide

De votre identifiant/mot de passe en cliquant sur le lien ci-dessous :

Cliquez ICI Pour accéder à votre compte.

A très bientôt sur le service de gestion de comptes.

Crédit Agricole

http://reassurez-moi.fr/guide/wp-content/uploads/2014/09/Assurance-de-pr%C3%AAt-immobilier-Cr%C3%A9dit-Agricole.jpg

Cher(e) Client(e),

Un conseiller du Crédit Agricole vous a adressé un message.

Vous pourriez le consulter en accédant à votre compte client en ligne à l'aide

De votre identifiant/mot de passe en cliquant sur le lien ci-dessous :

Cliquez ICI Pour accéder à votre compte.

A très bientôt sur le service de gestion de comptes.

Crédit Agricole

Phishing analysis :

CLICK : Cliquez ICI

OPEN : http://sf-g50-enligne.crdit-agricole.chaletbnb.com/sfsecure/enligne/

SCREENSHOT :

CLICK : CONFIRMER

REDIRECT : https://www.credit-agricole.fr/

Email analysis :

NOTE : pokleksa@aseame.onmicrosoft.com

NOTE : chounettte@hotmail.fr

NOTE : X-Originating-Ip : [81.193.66.163]

Thursday, April 24, 2014

PayPal phishing : Important: Your account has been limited until we hear from you ID: (Ref #PP-014-234-883-451)

Your Account PayPal Has Been Limited !

Hello ,

You recently tried to pay with PayPal but the transaction was declined because !

You don't make the new Account's Update to your PayPal account. We understand it may be frustrating not to have full access to your PayPal account. We want to work with you to get your account back to normal as quickly as possible. As part of our security measures, We request information from you for the following reason: Our system detected unusual charges to a credit card linked to your PayPal account.

Download the attachment form to verify your Profile information and restore your account.

Make sure you enter the information accurately, and according to the formats required.

Fill in all the required fields.

We thank you for your prompt attention to this matter

Your email preferences are set to receive "News and Promotions". Please do not reply to this email. We are unable to respond to inquiries sent to this address. For immediate answers to your questions, visit our Help Center by clicking "Help" at the top of any PayPal page.

Copyright 2014 PayPal, Inc. All rights reserved. PayPal is located at 2211 N. First St., San Jose, CA 95131.

< #PP-014-234-883-451.html >

Header :

============================================

Return-Path : < no=replys@paypal.org >

Return-Path : No=replys@paypal.org

Delivered-To : scamcz@gmail.com

Received : from unknown (HELO WIN-6AC4TF61TTC) (185.7.215.110) by *** with SMTP;

Received : from User ([127.0.0.1]) by WIN-6AC4TF61TTC with Microsoft SMTPSVC(7.5.7601.17514);

Mime-Version : 1.0

Content-Type : multipart/mixed; boundary="----=_NextPart_000_00A9_01C2A9A6.28A26362"

X-Priority : 3

X-Msmail-Priority : Normal

X-Mailer : Microsoft Outlook Express 6.00.2600.0000

X-Mimeole : Produced By Microsoft MimeOLE V6.00.2600.0000

Message-Id :

Important: Your account has been limited until we hear from you ID: (Ref #PP-014-234-883-451)

============================================

Hello ,

You recently tried to pay with PayPal but the transaction was declined because !

You don't make the new Account's Update to your PayPal account. We understand it may be frustrating not to have full access to your PayPal account. We want to work with you to get your account back to normal as quickly as possible. As part of our security measures, We request information from you for the following reason: Our system detected unusual charges to a credit card linked to your PayPal account.

Download the attachment form to verify your Profile information and restore your account.

Make sure you enter the information accurately, and according to the formats required.

Fill in all the required fields.

We thank you for your prompt attention to this matter

Your email preferences are set to receive "News and Promotions". Please do not reply to this email. We are unable to respond to inquiries sent to this address. For immediate answers to your questions, visit our Help Center by clicking "Help" at the top of any PayPal page.

Copyright 2014 PayPal, Inc. All rights reserved. PayPal is located at 2211 N. First St., San Jose, CA 95131.

< #PP-014-234-883-451.html >

Header :

============================================

Return-Path : < no=replys@paypal.org >

Return-Path : No=replys@paypal.org

Delivered-To : scamcz@gmail.com

Received : from unknown (HELO WIN-6AC4TF61TTC) (185.7.215.110) by *** with SMTP;

Received : from User ([127.0.0.1]) by WIN-6AC4TF61TTC with Microsoft SMTPSVC(7.5.7601.17514);

Mime-Version : 1.0

Content-Type : multipart/mixed; boundary="----=_NextPart_000_00A9_01C2A9A6.28A26362"

X-Priority : 3

X-Msmail-Priority : Normal

X-Mailer : Microsoft Outlook Express 6.00.2600.0000

X-Mimeole : Produced By Microsoft MimeOLE V6.00.2600.0000

Message-Id :

Important: Your account has been limited until we hear from you ID: (Ref #PP-014-234-883-451)

============================================

Subscribe to:

Posts (Atom)