Validate your account information.

Dear iTunes Customer,

This is an automatic message sent by our security system to let you know that you have 48 hours to confirm your account information.

To validate your account information associated with your Apple ID, please

Visit the My Apple ID website

and sign in with your Apple ID and password. This will help protect your account in the future. This process does not take more than 3 minutes.

We apologise for any inconvenience caused.

Your sincerely,

Apple Security Department

TM and copyright 2017 Apple Inc. 1 Infinite Loop, MS 83-DM, Cupertino, CA 95014.

All Rights Reserved / Keep Informed / Privacy Policy / My Apple ID

Phishing screenshot :

Email analysis :

NOTE : noreply@email.apple.co.jp

NOTE : Received : from SERVER1 ([124.248.205.5])

Phishing analysis :

Click : Visit the My Apple ID website

OPEN : http://107.173.193.7/~eqjaeahu/index2.html

SCREENSHOT :

REDIRECT : http://107.173.193.7/~eqjaeahu/New1/*/suspended.php

SCREENSHOT :

CLICK : Confirm My Account

REDIRECT : http://107.173.193.7/~eqjaeahu/New1/*/personal.php

SCREENSHOT :

Tuesday, May 30, 2017

Tuesday, May 23, 2017

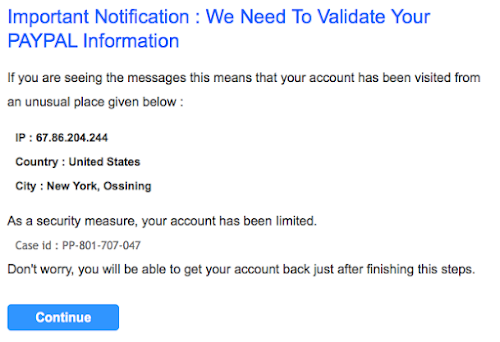

Confirme your account ! (PayPal Phishing)

Important Notification : We Need To Validate Your ΡΑΥΡΑL Information

If you are seeing the messages this means that your account has been visited from an unusual place given below :

IP : 67.86.204.244

Country : United States

City : New York, Ossining

As a security measure, your account has been Iimited.

Case id : PP-801-707-047

Don't worry, you will be able to get your account back just after finishing this steps.

Continue

Email analysis :NOTE :

NOTE : Received : from d793.dinaserver.com (d793.dinaserver.com. [82.98.157.143])

NOTE : firstsunmallorca@d793.dinaserver.com

NOTE : X-Mailer : PHPMailer (phpmailer.sourceforge.net) [version ]

NOTE : firstsunmallorca@d793.dinaserver.com designates 82.98.157.143 as permitted sender)

Phishing screenshot :

Phishing analysis :

CLICK : Continue

OPEN : https://dhartiagro.net/aspnet_client/system_web/4_0_30319/HTTPS/Myaccount/home/new/Update

REDIRECT : https://dhartiagro.net/aspnet_client/system_web/4_0_30319/HTTPS/Myaccount/home/new/Update/myaccount/signin/

NOTE : VALIDATE FORM

REDIRECT : https://dhartiagro.net/aspnet_client/system_web/4_0_30319/HTTPS/Myaccount/home/new/Update/myaccount/settings/?verify_account=session=NL&*&dispatch=*

SCREENSHOT :

If you are seeing the messages this means that your account has been visited from an unusual place given below :

IP : 67.86.204.244

Country : United States

City : New York, Ossining

As a security measure, your account has been Iimited.

Case id : PP-801-707-047

Don't worry, you will be able to get your account back just after finishing this steps.

Continue

Email analysis :NOTE :

NOTE : Received : from d793.dinaserver.com (d793.dinaserver.com. [82.98.157.143])

NOTE : firstsunmallorca@d793.dinaserver.com

NOTE : X-Mailer : PHPMailer (phpmailer.sourceforge.net) [version ]

NOTE : firstsunmallorca@d793.dinaserver.com designates 82.98.157.143 as permitted sender)

Phishing screenshot :

Phishing analysis :

CLICK : Continue

OPEN : https://dhartiagro.net/aspnet_client/system_web/4_0_30319/HTTPS/Myaccount/home/new/Update

REDIRECT : https://dhartiagro.net/aspnet_client/system_web/4_0_30319/HTTPS/Myaccount/home/new/Update/myaccount/signin/

NOTE : VALIDATE FORM

REDIRECT : https://dhartiagro.net/aspnet_client/system_web/4_0_30319/HTTPS/Myaccount/home/new/Update/myaccount/settings/?verify_account=session=NL&*&dispatch=*

SCREENSHOT :

PayPal Phishing

PayPal

Informations concernant votre compte:

Dans le cadre de nos mesures de sécurité, Nous vérifions régulièrement l'activité de l'écran PayPal. Nous avons demandé des informations à vous pour la raison suivante:

Notre système a détecté des charges inhabituelles à une carte de crédit liée à votre compte PayPal.

Numéro de Référence: PP-259-187-991

C'est le dernier rappel pour vous connecter à PayPal, le plus tôt possible. Une fois que vous serez connecter. PayPal vous fournira des mesures pour rétablir l'accès à votre compte.

une fois connecté, suivez les étapes pour activer votre compte . Nous vous remercions de votre compréhension pendant que nous travaillons à assurer la sécurité compte.

Cliquer ici pour vérifier votre compte

Nous vous remercions de votre grande attention à cette question. S’il vous plaît comprenez que c'est une mesure de sécurité destinée à vous protéger ainsi que votre compte. Nous nous excusons pour tout inconvénient..

Département de revue des comptes PayPal

Copyright © 2017 PayPal. Tous droits réservés.

PayPal (Europe) S.à r.l. & Cie, S.C.A. Société en Commandite par

Actions Siège social : 5ème étage 22-24 Boulevard Royal L-2449,

Luxembourg RCS Luxembourg B 118 349

Email PayPal n° PP059

Protégez votre compte

Assurez-vous de ne jamais donner votre mot de passe pour les sites Web frauduleux.

Toute sécurité d'accès au site PayPal ou à votre compte, ouvrez une fenêtre de navigateur Web (Internet Explorer ou Netscape) et tapez dans la page de connexion de PayPal (http://paypal.fr/) afin de vous assurer que vous êtes sur le véritable PayPal Site.

Pour plus d'informations sur la protection contre la fraude, s’il vous plaît consulter nos conseils de sécurité

Protégez votre mot de passe

Vous ne devriez jamais donner votre mot de passe PayPal à personne.

--

This email was Virus checked by Astaro Security Gateway. http://www.sophos.com

Email analysis :

NOTE : Paypal@contact.ca

NOTE : Received : from [200.107.238.35] (port=2757 helo=User) by mx1.shary.com.sa

NOTE : client-ip=94.77.230.169;

Phishing screenshot :

Phishing analysis :

CLICK : Cliquer ici pour vérifier votre compte

OPEN : http://mir-pchelovoda.ru/components/com_acepolls/views/poll/tmpl/Notifications-service-demande-compte-ca.php

REDIRECT : http://www.sunshinetravel.az/js/tinymce/plugins/autoresize/ooo412312aaaa/Notifications-compte-Canada-quebec-verified-moi-information.ca/comfirmetions-service-information-compte-demande.ca/

SCREENSHOT :

CLICK : CONNEXION

RESULT : BAD PASSWORD...

REDIRECT : http://www.sunshinetravel.az/js/tinymce/plugins/autoresize/ooo412312aaaa/Notifications-compte-Canada-quebec-verified-moi-information.ca/comfirmetions-service-information-compte-demande.ca/error.php

The website sunshinetravel was used to store this PayPal phishing :

Thursday, May 18, 2017

Congratulations! You've won 」2,000,000! (Scam leak)

Your E-mail/Mobile Number has won £2,000,000 GBP in the Coca-Cola Promo,

To claim go to www.moboccolagify.com , click CLAIM enter Ref#: CC74117Q

Email analysis :

NOTE : ash0611jnag@gmail.com

NOTE : Received : from User (unknown [109.236.88.198])

NOTE : (Authenticated sender: admin@demo.pop-it.fr)

NOTE : by mail1.demo.pop-it.fr

Scam analysis :

CLICK : http://www.moboccolagify.com/

REDIRECTED : http://www.moboccolagify.com/cgi-sys/suspendedpage.cgi

RESULT : The scam was removed.

www.moboccolagify.com analysis :

Domain Name: moboccolagify.com

Registry Domain ID: 2099820320_DOMAIN_COM-VRSN

Registrar WHOIS Server: whois.namesilo.com

Registrar URL: https://www.namesilo.com/

Updated Date: 2017-05-11

Creation Date: 2017-02-22

Registrar Registration Expiration Date: 2018-02-22

Registrar: NameSilo, LLC

Registrar IANA ID: 1479

Registrar Abuse Contact Email: abuse@namesilo.com

Registrar Abuse Contact Phone: +1.4805240066

Reseller: QHOSTER.COM

Status: clientTransferProhibited

Registrant Name: Catherine Wosoh

Registrant Street: Bow Cottage, Robin Hood Ln, Wrightington

Registrant City: Appley Bridge

Registrant State/Province: Wigan

Registrant Postal Code: WN6 9QG

Registrant Country: GB

Registrant Phone: +44.02033897270

Registrant Email: xavierjapa147@gmail.com

Admin Name: Catherine Wosoh

Admin Street: Bow Cottage, Robin Hood Ln, Wrightington

Admin City: Appley Bridge

Admin State/Province: Wigan

Admin Postal Code: WN6 9QG

Admin Country: GB

Admin Phone: +44.02033897270

Admin Email: xavierjapa147@gmail.com

Registry Tech ID:

Tech Name: Catherine Wosoh

Tech Organization:

Tech Street: Bow Cottage, Robin Hood Ln, Wrightington

Tech City: Appley Bridge

Tech State/Province: Wigan

Tech Postal Code: WN6 9QG

Tech Country: GB

Tech Phone: +44.02033897270

Tech Email: xavierjapa147@gmail.com

Name Server: NS1.QHOSTER.NET

Name Server: NS2.QHOSTER.NET

Name Server: NS3.QHOSTER.NET

Name Server: NS4.QHOSTER.NET

xavierjapa147@gmail.com analysis :

xavierjapa147@gmail.com

Name Marianne Dillon

Address 4988 WORTH ST

City MILLINGTON

State MICHIGAN

Country US United States

Phone +1.9893251951

Fax +1.8017659400

List of domains registred by xavierjapa147@gmail.com :

newteamonli.com :

Registrant Name: MARIANNE DILLON

Registrant Organization:

Registrant Street: 4988 WORTH ST

Registrant City: MILLINGTON

Registrant State/Province: MICHIGAN

Registrant Postal Code: 48746

Registrant Country: US

Registrant Phone: +1.9893251951

Registrant Email: XAVIERJAPA147@GMAIL.COM

moboccolaltd.com :

Out

leekansoliccitor.com

Name: samuel buchman

Organization: buchman Inc

Mailing Address: 12927 288th St, Lindstrom 55045 US

Phone: +1.9706730990

Email:xavierjapa147@Gmail.com

Conclusion : Too much leakage to send a scam with no content...

To claim go to www.moboccolagify.com , click CLAIM enter Ref#: CC74117Q

Email analysis :

NOTE : ash0611jnag@gmail.com

NOTE : Received : from User (unknown [109.236.88.198])

NOTE : (Authenticated sender: admin@demo.pop-it.fr)

NOTE : by mail1.demo.pop-it.fr

Scam analysis :

CLICK : http://www.moboccolagify.com/

REDIRECTED : http://www.moboccolagify.com/cgi-sys/suspendedpage.cgi

RESULT : The scam was removed.

www.moboccolagify.com analysis :

Domain Name: moboccolagify.com

Registry Domain ID: 2099820320_DOMAIN_COM-VRSN

Registrar WHOIS Server: whois.namesilo.com

Registrar URL: https://www.namesilo.com/

Updated Date: 2017-05-11

Creation Date: 2017-02-22

Registrar Registration Expiration Date: 2018-02-22

Registrar: NameSilo, LLC

Registrar IANA ID: 1479

Registrar Abuse Contact Email: abuse@namesilo.com

Registrar Abuse Contact Phone: +1.4805240066

Reseller: QHOSTER.COM

Status: clientTransferProhibited

Registrant Name: Catherine Wosoh

Registrant Street: Bow Cottage, Robin Hood Ln, Wrightington

Registrant City: Appley Bridge

Registrant State/Province: Wigan

Registrant Postal Code: WN6 9QG

Registrant Country: GB

Registrant Phone: +44.02033897270

Registrant Email: xavierjapa147@gmail.com

Admin Name: Catherine Wosoh

Admin Street: Bow Cottage, Robin Hood Ln, Wrightington

Admin City: Appley Bridge

Admin State/Province: Wigan

Admin Postal Code: WN6 9QG

Admin Country: GB

Admin Phone: +44.02033897270

Admin Email: xavierjapa147@gmail.com

Registry Tech ID:

Tech Name: Catherine Wosoh

Tech Organization:

Tech Street: Bow Cottage, Robin Hood Ln, Wrightington

Tech City: Appley Bridge

Tech State/Province: Wigan

Tech Postal Code: WN6 9QG

Tech Country: GB

Tech Phone: +44.02033897270

Tech Email: xavierjapa147@gmail.com

Name Server: NS1.QHOSTER.NET

Name Server: NS2.QHOSTER.NET

Name Server: NS3.QHOSTER.NET

Name Server: NS4.QHOSTER.NET

xavierjapa147@gmail.com analysis :

xavierjapa147@gmail.com

Name Marianne Dillon

Address 4988 WORTH ST

City MILLINGTON

State MICHIGAN

Country US United States

Phone +1.9893251951

Fax +1.8017659400

List of domains registred by xavierjapa147@gmail.com :

newteamonli.com :

Registrant Name: MARIANNE DILLON

Registrant Organization:

Registrant Street: 4988 WORTH ST

Registrant City: MILLINGTON

Registrant State/Province: MICHIGAN

Registrant Postal Code: 48746

Registrant Country: US

Registrant Phone: +1.9893251951

Registrant Email: XAVIERJAPA147@GMAIL.COM

moboccolaltd.com :

Out

leekansoliccitor.com

Name: samuel buchman

Organization: buchman Inc

Mailing Address: 12927 288th St, Lindstrom 55045 US

Phone: +1.9706730990

Email:xavierjapa147@Gmail.com

Conclusion : Too much leakage to send a scam with no content...

lovelykumah

Hello Dear am well pleased to contact you here, i am female, please i will like you to mail me back so that i will send you my pictures and to discuss the confidential issue i have to discuss with you. please reply me back for more details,miss lovely my email(lovelykumah11@hotmail.com)

Email analysis :

NOTE : lovelykumah11@hotmail.com

NOTE : Received : from sonic.gate.mail.ne1.yahoo.com

NOTE : by sonic325.consmr.mail.gq1.yahoo.com

NOTE : client-ip=98.137.67.179;

Please recheck your delivery address USPS parcel 632063287

Hello,

This is to confirm that your item has been shipped at Tue, 16 May 2017 10:49:00 -0700.

You can print the shipment label by clicking on the link.

information.doc

With sincere thanks.

Shanae Stovall - USPS Support Clerk.

Email analysis :

NOTE : fisou75@viajeseci.es

NOTE : Received : from viajeseci.es (unknown [222.222.219.154])

Phishing analysis :

CLICK : information.doc

OPEN : http://be-tiger.com/wp-content/sg.php

RESULT : Phishing was removed

This is to confirm that your item has been shipped at Tue, 16 May 2017 10:49:00 -0700.

You can print the shipment label by clicking on the link.

information.doc

With sincere thanks.

Shanae Stovall - USPS Support Clerk.

Email analysis :

NOTE : fisou75@viajeseci.es

NOTE : Received : from viajeseci.es (unknown [222.222.219.154])

Phishing analysis :

CLICK : information.doc

OPEN : http://be-tiger.com/wp-content/sg.php

RESULT : Phishing was removed

Report-ID: *@* 21/04/2017 (Phishing attempt)

Dear Driver,

This is the automatic statement of the Parking Service.

Road cameras have recorded the limit exceeding of your vehicle. Therefore, you will have to pay the applicable fine.

--------------------------------------------------------------------------- ---

So as to successfully complete the payment, you will have to finalize the invoice on the official website.

Your Fine Invoice ID is VL05U

Please submit it here: pa rking-services.us

--------------------------------------------------------------------------- ---

Then, you will have all essential details to execute the payment.

You have one day to document the fine. Else, significant charges may apply.

Please do not reply to this message.

------

Kindest Regards,

Parking Service

Email analysis :

NOTE : oybi6@wwpinc.com

NOTE : User-Agent : Mozilla/5.0 (Windows; U; Windows NT 5.1;

NOTE : en-GB; rv:1.8.0.14) Gecko/20071210 Thunderbird/1.5.0.14

NOTE : client-ip=202.55.69.138;

Phishing analysis :

CLICK : pa rking-services.us

OPEN : http://www.wik.be/backend/modules/settings/c056bc1304.html

RESULT : Phishing attempt

This is the automatic statement of the Parking Service.

Road cameras have recorded the limit exceeding of your vehicle. Therefore, you will have to pay the applicable fine.

--------------------------------------------------------------------------- ---

So as to successfully complete the payment, you will have to finalize the invoice on the official website.

Your Fine Invoice ID is VL05U

Please submit it here: pa rking-services.us

--------------------------------------------------------------------------- ---

Then, you will have all essential details to execute the payment.

You have one day to document the fine. Else, significant charges may apply.

Please do not reply to this message.

------

Kindest Regards,

Parking Service

Email analysis :

NOTE : oybi6@wwpinc.com

NOTE : User-Agent : Mozilla/5.0 (Windows; U; Windows NT 5.1;

NOTE : en-GB; rv:1.8.0.14) Gecko/20071210 Thunderbird/1.5.0.14

NOTE : client-ip=202.55.69.138;

Phishing analysis :

CLICK : pa rking-services.us

OPEN : http://www.wik.be/backend/modules/settings/c056bc1304.html

RESULT : Phishing attempt

Saturday, May 13, 2017

Notification de la dette (Phishing Banque de France)

Vous avez les dettes.

Vous pouvez télécharger plus d'informations sur ce LIEN

Si vous avez des questions vous pouvez appeler les numéros indiqués sur notre site

Merci d'avance,

Sacha Pierre

Spécialiste responsable de la clientèle

BANQUE DE FRANCE

Tél.: 0 811 901 801

31 rue Croix des Petits-Champs

75049 PARIS cedex 01

Email analysis :

NOTE : banque@banque-france.fr

NOTE : gvbev@fulda170.server4you.de

NOTE : client-ip=62.75.219.171;

NOTE : LINK : http://ascomnotizie.confcommerciocremona.it/edizioni/2013/Settembre/mp3/config/page5.html

NOTE : Download a virus "facture.zip" then redirect to the Banque de France.

NOTE : https://www.banque-france.fr/

The title of the phishing can also be "L\\\'avis de Banque de France sur facturation" with a different content :

Bonjour!

Vous avez reçu une nouvelle facture

La facture à payer peut être consultée sur ce LIEN

Si vous avez des questions vous pouvez nous appeler.

Veuillez d\\\'agréer les salutations distinguées,

Patrice Salmon

Spécialiste responsable de la clientèle

BANQUE DE FRANCE

Tél.: 0 811 901 801

31 rue Croix des Petits-Champs

75049 PARIS cedex 01

Email analysis :

NOTE : infos@banque-france.fr

NOTE : www-data@vs186078.vserver.de

NOTE : Received : from www-data by vs186078.vserver.de

NOTE : LINK : http://deko-studio.ru/templates/jblank/html/com_contact/categories/content2.html

NOTE : Phishing is unresponsive.

The title of the phishing can also be "Notification du paiement" with a different content :

Cher client!

Nous vous informons sur la dette existante

Vous pouvez télécharger plus d'informations sur ce LIEN

Si vous avez des questions vous pouvez nous appeler.

Meilleurs vœux,

Aubin Pascal

Spécialiste responsable de la clientèle

BANQUE DE FRANCE

Email analysis :

NOTE : apache@vps11617909.123-vps.co.uk

NOTE : Received : by vps11617909.123-vps.co.uk

NOTE : LINK : http://rolkatravel.ru/includes/Archive/content2.html

NOTE : Redirect to another phishing then Banque de France

The title of the phishing can also be "Rappel de dette" with a different content :

Vous avez reçu la facture de la société Banque de France

Vous pouvez télécharger plus d'informations sur ce LIEN

Si vous avez des questions vous pouvez nous appeler

Meilleurs vœux!

Samy Bouchet

Spécialiste principal responsable de la clientèle

BANQUE DE FRANCE

Email analysis :

NOTE : commercial@banque-france.fr

NOTE : webmaster@missdress.ru

NOTE : Received : from www-data by webs3.ru

NOTE : LINK : http://купить-дом-в-испании.рф/wp-admin/css/colors/blue/content2.html

NOTE : Phishing was removed.

The title of the phishing can also be "Vous avez les dettes" with a different content :

Vous avez les dettes.

Vous pouvez télécharger plus d'informations sur ce LIEN

Si vous avez des questions vous pouvez appeler les numéros indiqués sur notre site

Merci d'avance!

Salomon Legros

Chef

BANQUE DE FRANCE

Tél.: 0 811 901 801

31 rue Croix des Petits-Champs

75049 PARIS cedex 01

Email analysis :

NOTE : contact@banque-france.fr

NOTE : Received : by vps11617909.123-vps.co.uk

NOTE : LINK : http://smartfitness.com.ua/wp-content/themes/fitnesstheme/fontawesome/css/page6.html

NOTE : Redirect to the Banque de France.

Conclusion

Numerous phishing were removed, but I found one still active and I downloaded a virus called facture.zip

Open facture.zip

AegisLab : Troj.Script.Agent!c

Antiy-AVL : Trojan/Generic.ASVCS3S.3FA

Arcabit : JS:Trojan.Cryxos.725

Avast : Other:Malware-gen [Trj]

AVG : Script/Generic_c.NOE

Avira (no cloud) : HEUR/Suspar.Gen

BitDefender : JS:Trojan.Cryxos.725

Comodo : Heur.Dual.Extensions

Cyren : JS/Nemucod.EB1!Eldorado

DrWeb : Trojan.DownLoader24.57175

Emsisoft : JS:Trojan.Cryxos.725 (B)

ESET-NOD32 : JS/TrojanDownloader.Nemucod.CXN

F-Prot : JS/Nemucod.EB1!Eldorado

F-Secure : JS:Trojan.Cryxos.725

Fortinet : JS/Nemucod.CXN!tr

GData : JS:Trojan.Cryxos.725

Ikarus : Trojan-Downloader.JS.Nemucod

K7AntiVirus : Trojan ( 004dfe6d1 )

K7GW : Trojan ( 004dfe6d1 )

Kaspersky : HEUR:Trojan.Script.Agent.gen

Microsoft : TrojanDownloader:JS/Nemucod

eScan : JS:Trojan.Cryxos.725

Rising : Downloader.Nemucod!8.34 (cloud:EJcAeQsE3jG)

Sophos : Mal/DrodZp-A

Symantec : Trojan.Gen.NPE

Tencent : Js.Trojan-downloader.Nemucod.Gbr

TrendMicro-HouseCall : Suspicious_GEN.F47V0510

ZoneAlarm by Check Point : HEUR:Trojan.Script.Agent.gen

Source code of the virus :

https://pastebin.com/raw/VaBZWADT

Vous pouvez télécharger plus d'informations sur ce LIEN

Si vous avez des questions vous pouvez appeler les numéros indiqués sur notre site

Merci d'avance,

Sacha Pierre

Spécialiste responsable de la clientèle

BANQUE DE FRANCE

Tél.: 0 811 901 801

31 rue Croix des Petits-Champs

75049 PARIS cedex 01

Email analysis :

NOTE : banque@banque-france.fr

NOTE : gvbev@fulda170.server4you.de

NOTE : client-ip=62.75.219.171;

NOTE : LINK : http://ascomnotizie.confcommerciocremona.it/edizioni/2013/Settembre/mp3/config/page5.html

NOTE : Download a virus "facture.zip" then redirect to the Banque de France.

NOTE : https://www.banque-france.fr/

The title of the phishing can also be "L\\\'avis de Banque de France sur facturation" with a different content :

Bonjour!

Vous avez reçu une nouvelle facture

La facture à payer peut être consultée sur ce LIEN

Si vous avez des questions vous pouvez nous appeler.

Veuillez d\\\'agréer les salutations distinguées,

Patrice Salmon

Spécialiste responsable de la clientèle

BANQUE DE FRANCE

Tél.: 0 811 901 801

31 rue Croix des Petits-Champs

75049 PARIS cedex 01

Email analysis :

NOTE : infos@banque-france.fr

NOTE : www-data@vs186078.vserver.de

NOTE : Received : from www-data by vs186078.vserver.de

NOTE : LINK : http://deko-studio.ru/templates/jblank/html/com_contact/categories/content2.html

NOTE : Phishing is unresponsive.

The title of the phishing can also be "Notification du paiement" with a different content :

Cher client!

Nous vous informons sur la dette existante

Vous pouvez télécharger plus d'informations sur ce LIEN

Si vous avez des questions vous pouvez nous appeler.

Meilleurs vœux,

Aubin Pascal

Spécialiste responsable de la clientèle

BANQUE DE FRANCE

Email analysis :

NOTE : apache@vps11617909.123-vps.co.uk

NOTE : Received : by vps11617909.123-vps.co.uk

NOTE : LINK : http://rolkatravel.ru/includes/Archive/content2.html

NOTE : Redirect to another phishing then Banque de France

The title of the phishing can also be "Rappel de dette" with a different content :

Vous avez reçu la facture de la société Banque de France

Vous pouvez télécharger plus d'informations sur ce LIEN

Si vous avez des questions vous pouvez nous appeler

Meilleurs vœux!

Samy Bouchet

Spécialiste principal responsable de la clientèle

BANQUE DE FRANCE

Email analysis :

NOTE : commercial@banque-france.fr

NOTE : webmaster@missdress.ru

NOTE : Received : from www-data by webs3.ru

NOTE : LINK : http://купить-дом-в-испании.рф/wp-admin/css/colors/blue/content2.html

NOTE : Phishing was removed.

The title of the phishing can also be "Vous avez les dettes" with a different content :

Vous avez les dettes.

Vous pouvez télécharger plus d'informations sur ce LIEN

Si vous avez des questions vous pouvez appeler les numéros indiqués sur notre site

Merci d'avance!

Salomon Legros

Chef

BANQUE DE FRANCE

Tél.: 0 811 901 801

31 rue Croix des Petits-Champs

75049 PARIS cedex 01

Email analysis :

NOTE : contact@banque-france.fr

NOTE : Received : by vps11617909.123-vps.co.uk

NOTE : LINK : http://smartfitness.com.ua/wp-content/themes/fitnesstheme/fontawesome/css/page6.html

NOTE : Redirect to the Banque de France.

Conclusion

Numerous phishing were removed, but I found one still active and I downloaded a virus called facture.zip

Open facture.zip

AegisLab : Troj.Script.Agent!c

Antiy-AVL : Trojan/Generic.ASVCS3S.3FA

Arcabit : JS:Trojan.Cryxos.725

Avast : Other:Malware-gen [Trj]

AVG : Script/Generic_c.NOE

Avira (no cloud) : HEUR/Suspar.Gen

BitDefender : JS:Trojan.Cryxos.725

Comodo : Heur.Dual.Extensions

Cyren : JS/Nemucod.EB1!Eldorado

DrWeb : Trojan.DownLoader24.57175

Emsisoft : JS:Trojan.Cryxos.725 (B)

ESET-NOD32 : JS/TrojanDownloader.Nemucod.CXN

F-Prot : JS/Nemucod.EB1!Eldorado

F-Secure : JS:Trojan.Cryxos.725

Fortinet : JS/Nemucod.CXN!tr

GData : JS:Trojan.Cryxos.725

Ikarus : Trojan-Downloader.JS.Nemucod

K7AntiVirus : Trojan ( 004dfe6d1 )

K7GW : Trojan ( 004dfe6d1 )

Kaspersky : HEUR:Trojan.Script.Agent.gen

Microsoft : TrojanDownloader:JS/Nemucod

eScan : JS:Trojan.Cryxos.725

Rising : Downloader.Nemucod!8.34 (cloud:EJcAeQsE3jG)

Sophos : Mal/DrodZp-A

Symantec : Trojan.Gen.NPE

Tencent : Js.Trojan-downloader.Nemucod.Gbr

TrendMicro-HouseCall : Suspicious_GEN.F47V0510

ZoneAlarm by Check Point : HEUR:Trojan.Script.Agent.gen

Source code of the virus :

https://pastebin.com/raw/VaBZWADT

Need mnoey?Eaarn 50.000 per moonth.

###MAKE MONEY ON1|NE###

===EAARN 50.000 PER MONNTH===

1.You need 0nly email to regisster

2.Fluly automattic sytsem!NOTHING TO DO...

3.@bs0lutely passvie inc0me

http://www.wildstonesolution.com/wp-content/plugins/wordpress-seo/vendor/xrstf/composer-php52/lib/5bc10d79da.html

The title of the scam can also be : Need mooney?Eran 50.000 per moonth. with a different content

###MAAKE MONNEY ONLLNE###

===EAARN 50.000 PER MONTH===

1.You neeed only emmail to reg|$ter

2.Fuliy automatic ssytem!NOTHING TO DO...

3.Absolute1y passive lnc0me

http://www.ieee-papers.com/wp-content/themes/twentyseventeen/2159b211e2.html

Email analysis :

NOTE : mhurdsj@excite.it

NOTE : gfgrimaud@tjb-barre.com

NOTE : 202.150.50.14

NOTE : 113.186.177.167

Phishing analysis :

CLICK : http://www.wildstonesolution.com/wp-content/plugins/wordpress-seo/vendor/xrstf/composer-php52/lib/5bc10d79da.html

Result : Redirect to Google, the phishing was removed...

CLICK : http://www.ieee-papers.com/wp-content/themes/twentyseventeen/2159b211e2.html

RESULT : Redirect to Google, the phishing was removed

NOTE : Two wordpress websites were compromised to do this phishing.

===EAARN 50.000 PER MONNTH===

1.You need 0nly email to regisster

2.Fluly automattic sytsem!NOTHING TO DO...

3.@bs0lutely passvie inc0me

http://www.wildstonesolution.com/wp-content/plugins/wordpress-seo/vendor/xrstf/composer-php52/lib/5bc10d79da.html

The title of the scam can also be : Need mooney?Eran 50.000 per moonth. with a different content

###MAAKE MONNEY ONLLNE###

===EAARN 50.000 PER MONTH===

1.You neeed only emmail to reg|$ter

2.Fuliy automatic ssytem!NOTHING TO DO...

3.Absolute1y passive lnc0me

http://www.ieee-papers.com/wp-content/themes/twentyseventeen/2159b211e2.html

Email analysis :

NOTE : mhurdsj@excite.it

NOTE : gfgrimaud@tjb-barre.com

NOTE : 202.150.50.14

NOTE : 113.186.177.167

Phishing analysis :

CLICK : http://www.wildstonesolution.com/wp-content/plugins/wordpress-seo/vendor/xrstf/composer-php52/lib/5bc10d79da.html

Result : Redirect to Google, the phishing was removed...

CLICK : http://www.ieee-papers.com/wp-content/themes/twentyseventeen/2159b211e2.html

RESULT : Redirect to Google, the phishing was removed

NOTE : Two wordpress websites were compromised to do this phishing.

Subscribe to:

Posts (Atom)